Цифры года

В 2020 году:

- Доля спама в почтовом трафике составила 50,37%, что на 6,14 п.п. меньше, чем в 2019 году.

- Большая часть спама (21,27%) пришла из России.

- Решения «Лаборатории Касперского» обнаружили 184 435 643 вредоносных вложений.

- Чаще всего почтовый антивирус срабатывал при отправке сообщений электронной почты, содержащих членов семейства вредоносных программ Trojan.Win32.Agentb .

- Компонент Kaspersky Anti-Phishing заблокировал 434 898 635 попыток доступа к мошенническим сайтам.

- Наиболее частыми объектами фишинговых атак были интернет-магазины (18,12%).

Тенденции года

Свяжитесь с нами, чтобы потерять деньги или аккаунт!

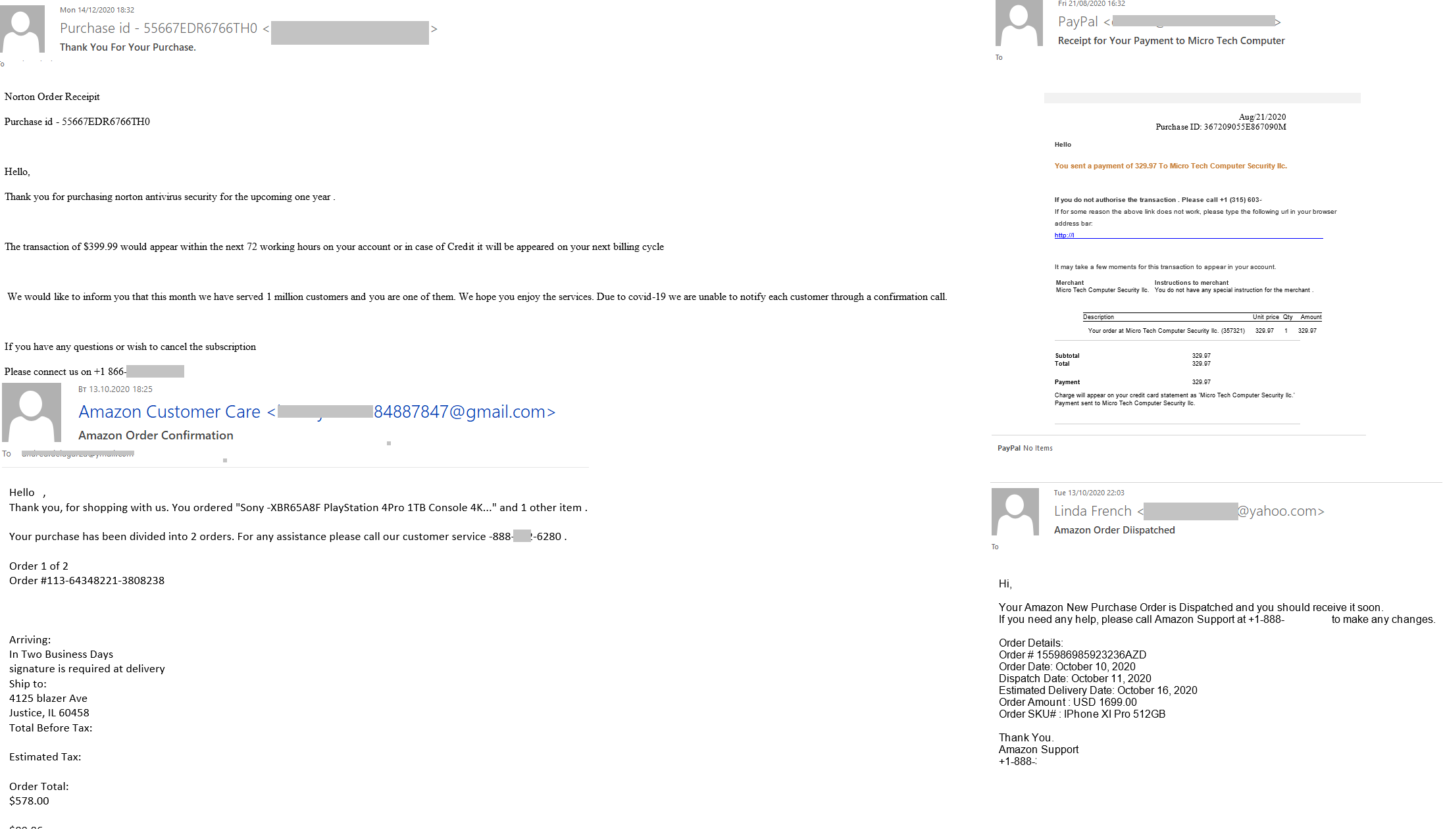

В своих кампаниях по электронной почте мошенники, имитирующие крупные компании, такие как Amazon, PayPal, Microsoft и т. Д., Все чаще пытались заставить пользователей связаться с ними. Для обращения к «поддержке» давались разные предлоги: подтверждение заказа, решение технических проблем, отмена подозрительной транзакции и т. Д. Все эти сообщения имели одну общую черту: пользователя просили позвонить в службу поддержки. номер, указанный в письме. Большинство легитимных сообщений постоянно предупреждают получателей об опасности открытия ссылок, приходящих по электронной почте. Предложение перезвонить должно было сбить с толку адресатов. Бесплатные номера были предназначены для повышения доверия, поскольку службы поддержки крупных компаний часто их используют.

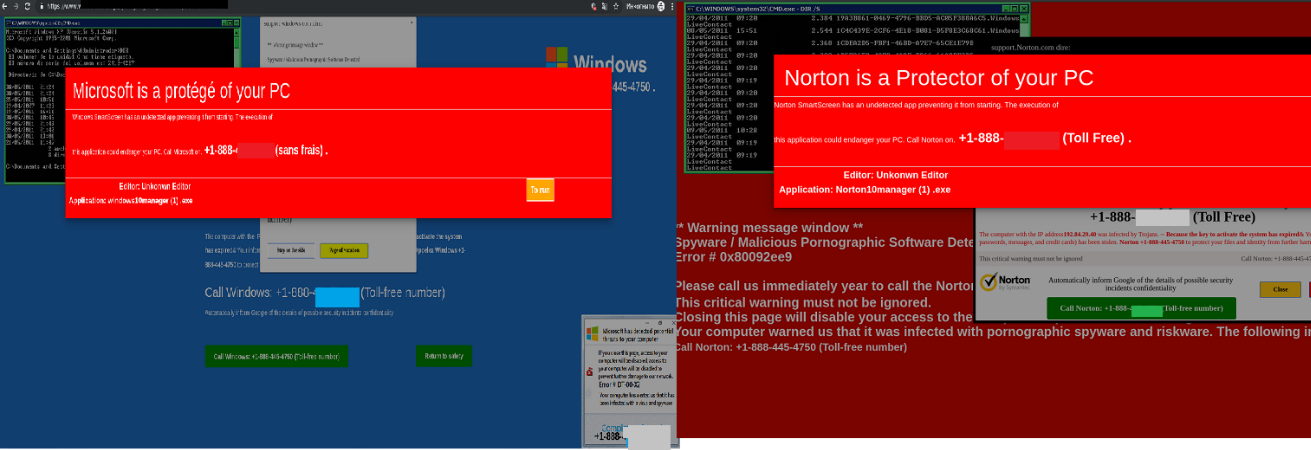

Уловка с контактным телефоном широко использовалась как в сообщениях электронной почты, так и на фишинговых страницах. Мошенники просто делали ставку на посетителя, чтобы обратить свое внимание на номер и тревожное предупреждающее сообщение на красном фоне, а не на адресную строку поддельного веб-сайта.

Мы предполагаем, что тех, кто звонил по номерам, просили предоставить логин и пароль для услуги, которую имитировали мошенники, или для оплаты некоторых услуг по диагностике и устранению неполадок.

Репутация, биткойны или ваша жизнь?

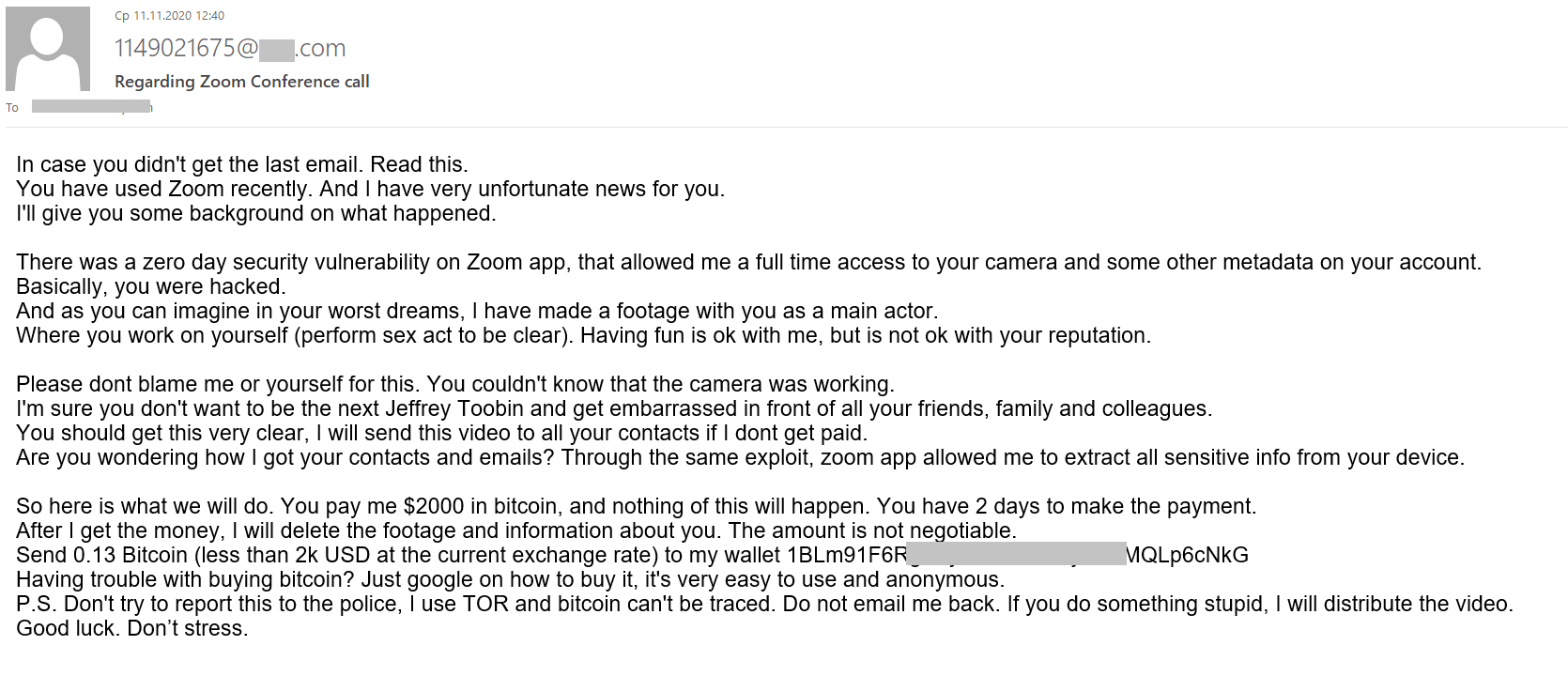

В 2020 году биткойн-шантажисты придерживались своей старой схемы, требуя, чтобы их жертвы переводили деньги на определенный счет, и угрожали невзгодами за невыполнение их требований. Угрозы со стороны вымогателей становились все более разнообразными. В большинстве случаев мошенники, как и раньше, утверждали, что использовали шпионское ПО, чтобы заснять жертву шантажа, просматривающую видео для взрослых. Отражая текущие тенденции в области видеоконференцсвязи в Интернете, некоторые кампании по электронной почте утверждали, что шпионили за своими жертвами с помощью Zoom. В этом году шантажисты также начали использовать новостные сенсации, чтобы подкрепить свои угрозы. Это очень похоже на приемы «нигерийских» мошенников, которые выдают себя за реальных политических деятелей или своих родственников, предлагая тонны денег или иным образом связывая свои сообщения с одновременными глобальными событиями. В случае шантажа биткойнами,

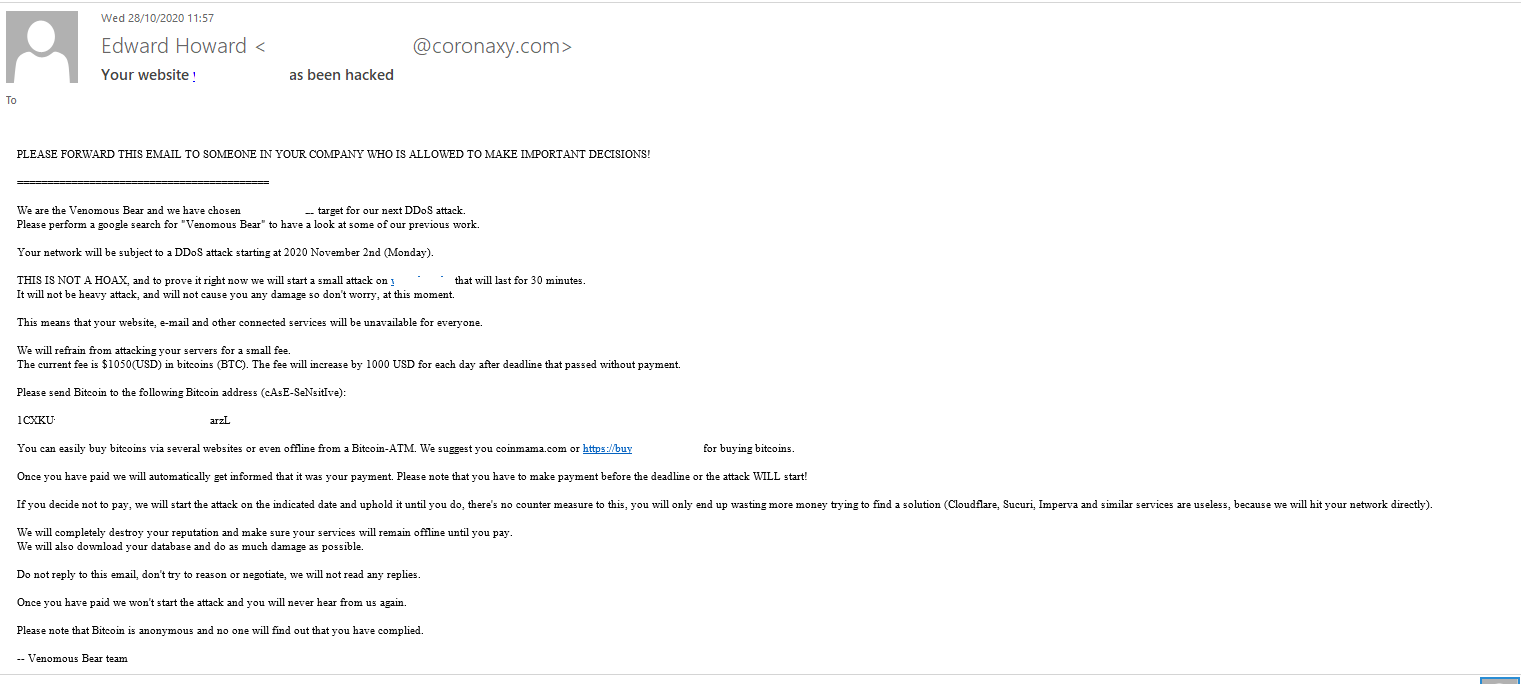

В этом году мы также видели угрозы в адрес компаний. Компании было приказано перевести определенную сумму на биткойн-кошелек, чтобы предотвратить DDoS-атаку, которую киберпреступники угрожали осуществить. Они пообещали провести демонстрацию, чтобы доказать, что их угрозы реальны: никто не сможет использовать сервисы, веб-сайты или электронную почту атакуемой компании в течение тридцати минут. Интересно, что киберпреступники не ограничились DDoS-атаками. Как и в случае с шантажом, направленным на отдельных лиц, они обещали нанести еще больший ущерб репутации компании, если она не заплатит, путем кражи конфиденциальной информации, в частности, ее коммерческих данных. Злоумышленники представились известными APT-группами, чтобы усилить свои угрозы. Например, на скриншоте ниже они называют себя Venomous Bear, также известный как Waterbug илиTurla .

В этом году мы также видели угрозы в адрес компаний. Компании было приказано перевести определенную сумму на биткойн-кошелек, чтобы предотвратить DDoS-атаку, которую киберпреступники угрожали осуществить. Они пообещали провести демонстрацию, чтобы доказать, что их угрозы реальны: никто не сможет использовать сервисы, веб-сайты или электронную почту атакуемой компании в течение тридцати минут. Интересно, что киберпреступники не ограничились DDoS-атаками. Как и в случае с шантажом, направленным на отдельных лиц, они обещали нанести еще больший ущерб репутации компании, если она не заплатит, путем кражи конфиденциальной информации, в частности, ее коммерческих данных. Злоумышленники представились известными APT-группами, чтобы усилить свои угрозы. Например, на скриншоте ниже они называют себя Venomous Bear, также известный как Waterbug илиTurla .

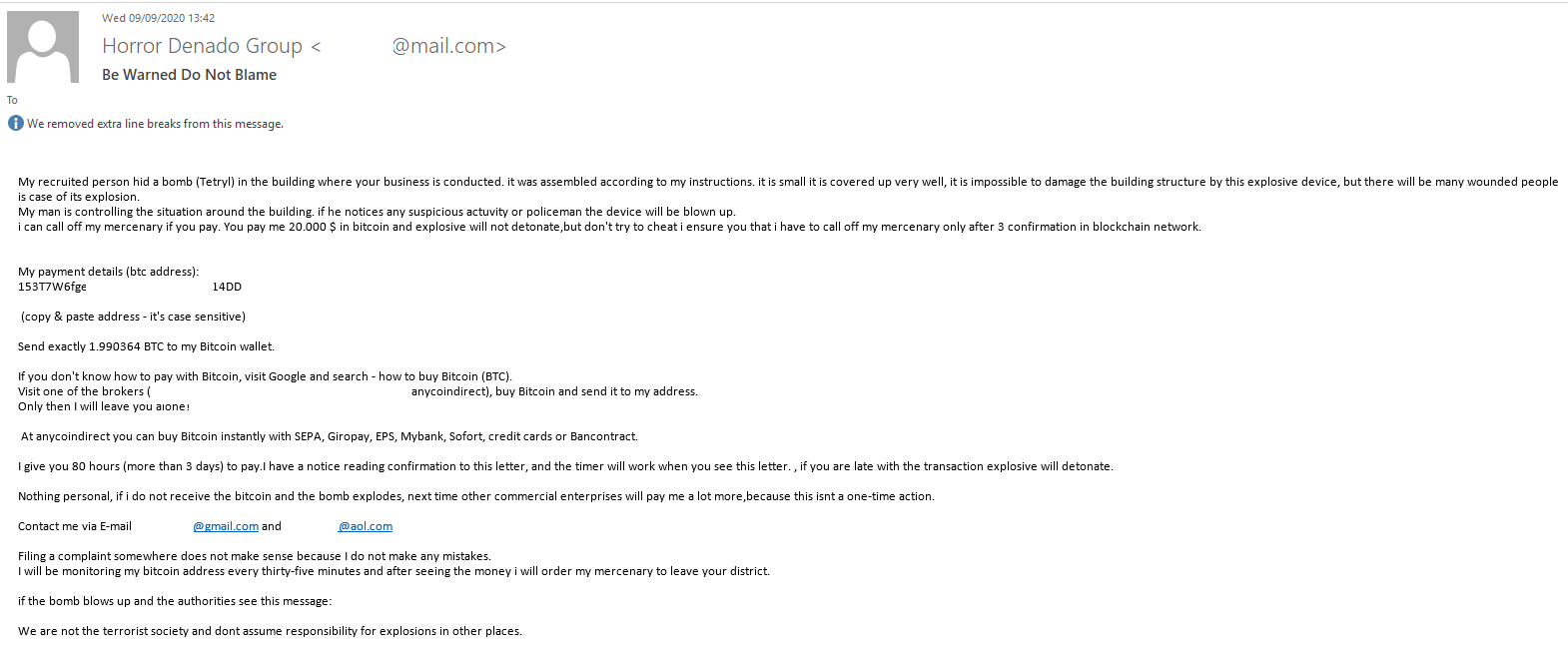

Отправители электронного письма, в котором говорилось о бомбе, заложенной в офисах компании, пошли гораздо дальше со своими угрозами. Сумма, которую требовали шантажисты, была намного больше, чем в предыдущих сообщениях: 20 000 долларов. Чтобы их угрозы звучали достаточно убедительно, киберпреступники предоставили подробности «атаки»: намерение взорвать бомбу, если вмешается полиция, используемое вещество, мощность взрывчатки и планы угрожать взрывом другим жертвам шантажа.

Атаки на корпоративный сектор

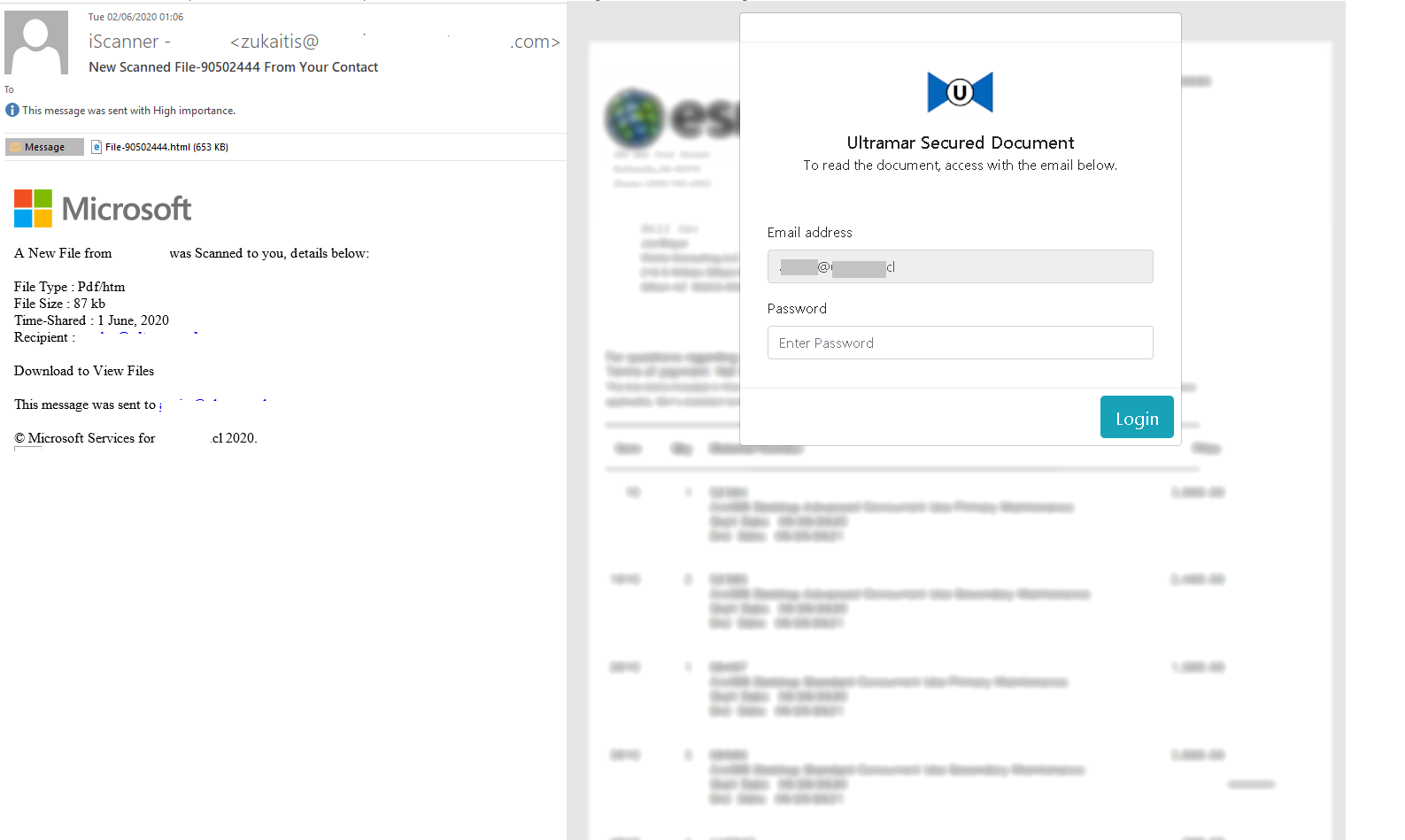

Кража рабочих учетных записей и заражение офисных компьютеров вредоносным ПО в результате целевых атак - основной риск, с которым компании столкнулись в этом году. Сообщения, имитирующие деловую электронную почту, или уведомления от основных служб, предлагаемых для просмотра связанного документа или прикрепленной HTML-страницы. Для просмотра файла необходимо ввести пароль к корпоративной учетной записи электронной почты получателя.

Причины, по которым пользователи просят открыть ссылку или вложение, могут быть разными: необходимость установить обновление, непрочитанная почта, почта в карантине или непрочитанные сообщения чата. Киберпреступники создали веб-страницы, которые выглядели так, как будто они принадлежали атакуемой компании. Параметры URL, включая корпоративный адрес электронной почты, были перенесены на поддельную страницу с помощью JavaScript. В результате пользователь увидел уникальную страницу с предварительно введенным адресом электронной почты и дизайном, имитирующим корпоративный стиль компании. Появление этой страницы могло убаюкивать потенциальную жертву ложным чувством безопасности, поскольку все, что им нужно было сделать, это ввести свой пароль.

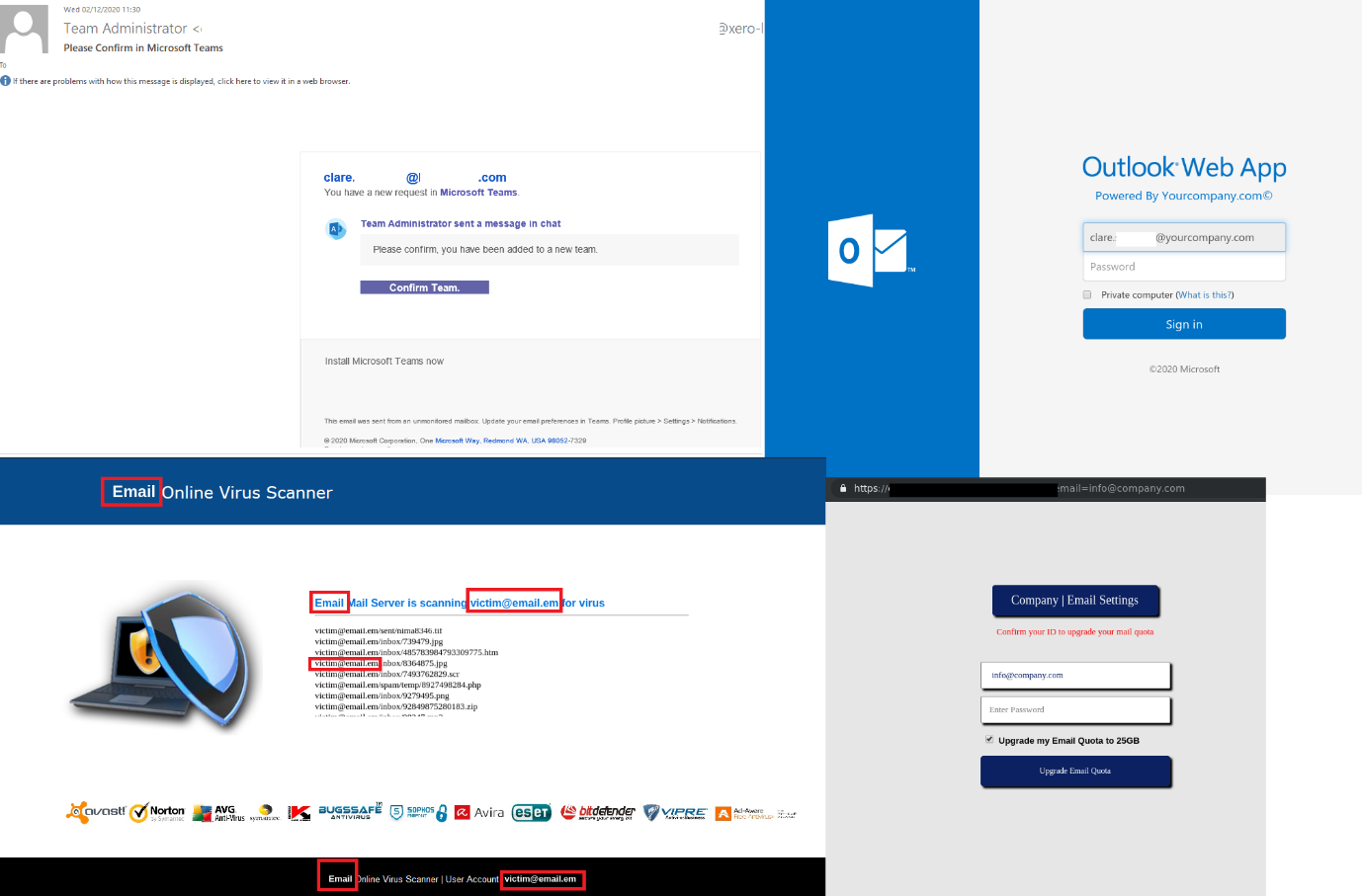

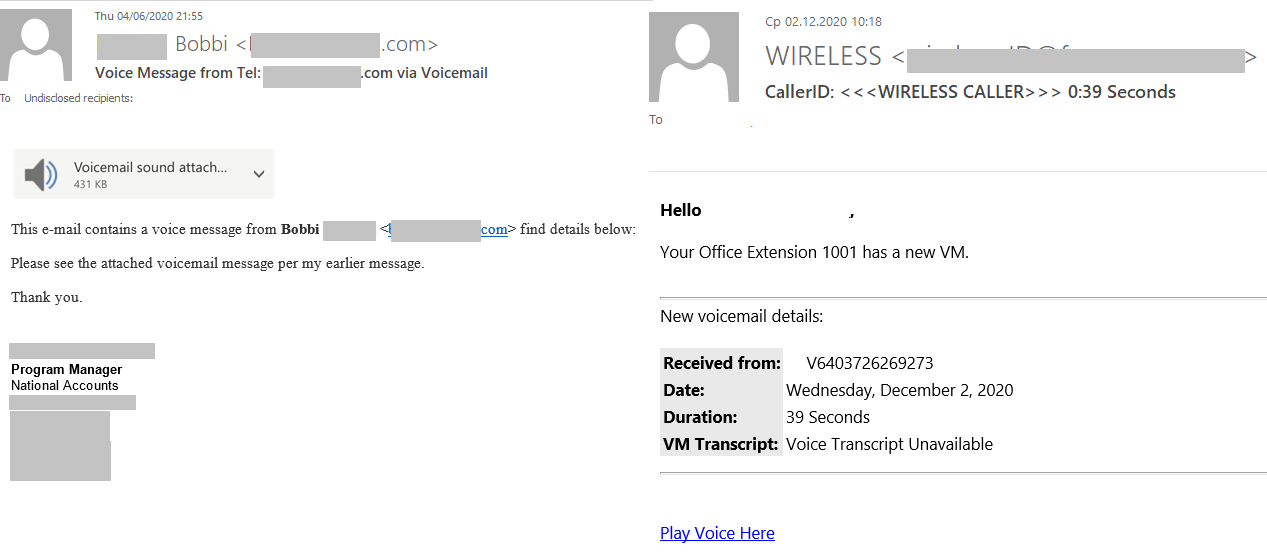

В ходе атак этого типа мошенники стали шире использовать «голосовые сообщения». Внешний вид сообщений имитировал деловую электронную почту.

Ссылка могла вести прямо на фишинговый сайт, но существовал и более сложный сценарий, когда связанная страница выглядела как аудиоплеер. Когда получатель попытался воспроизвести файл, его попросили ввести учетные данные для своего корпоративного почтового ящика.

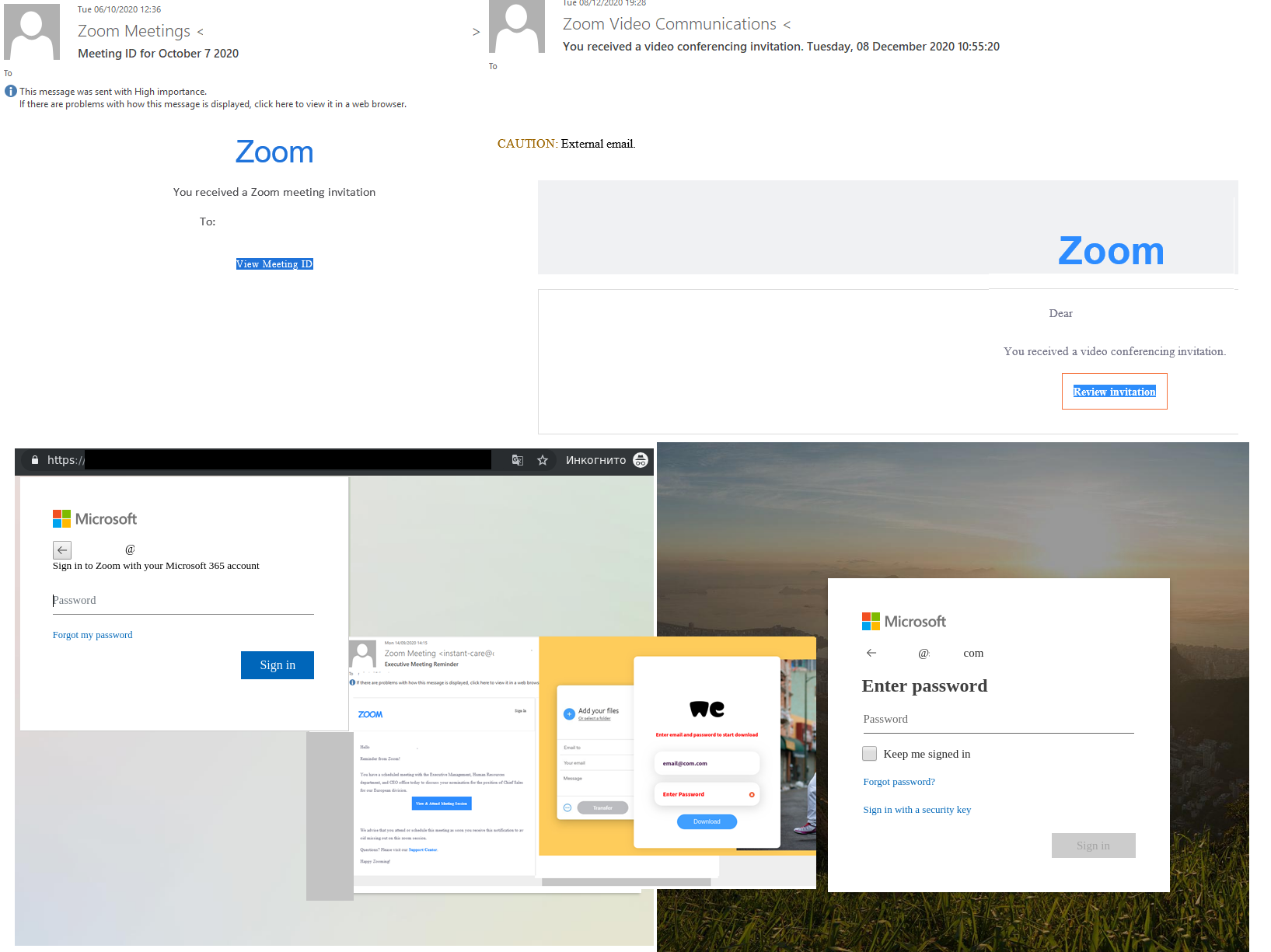

Спрос на онлайн-видеоконференции на фоне удаленной работы привел к увеличению количества поддельных онлайн-приглашений на встречи. Существенной отличительной чертой, которая должна была встревожить получателей фальшивых приглашений, были детали, которые страница просила их ввести, чтобы присоединиться к встрече. Чтобы получить доступ к настоящей встрече Zoom, вам необходимо знать идентификатор встречи и пароль. Поддельные ссылки видеоконференцсвязи открывали поддельные страницы Microsoft и WeTransfer, которые содержали поля для ввода логина и пароля от рабочей учетной записи.

Мессенджеры нацелены

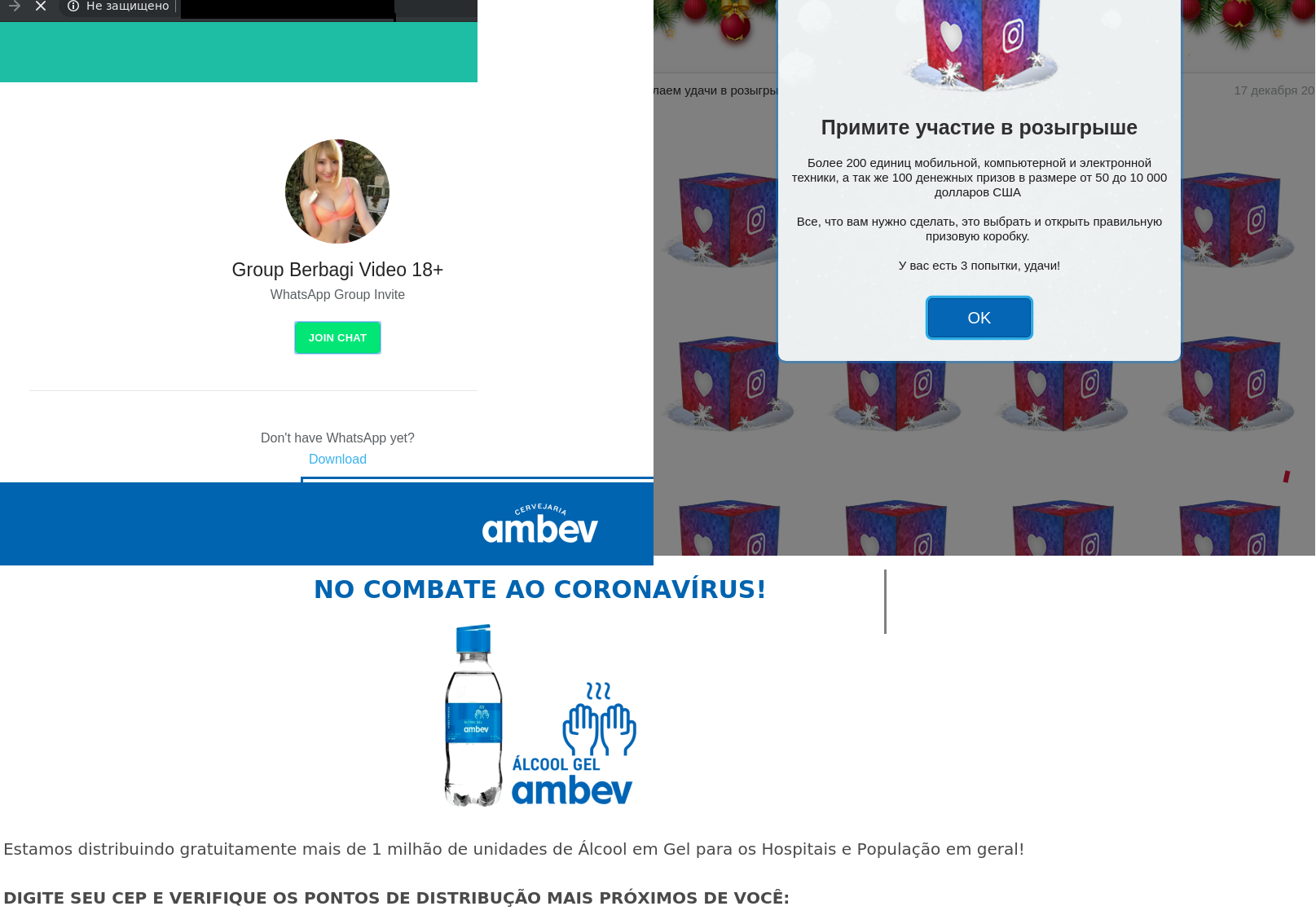

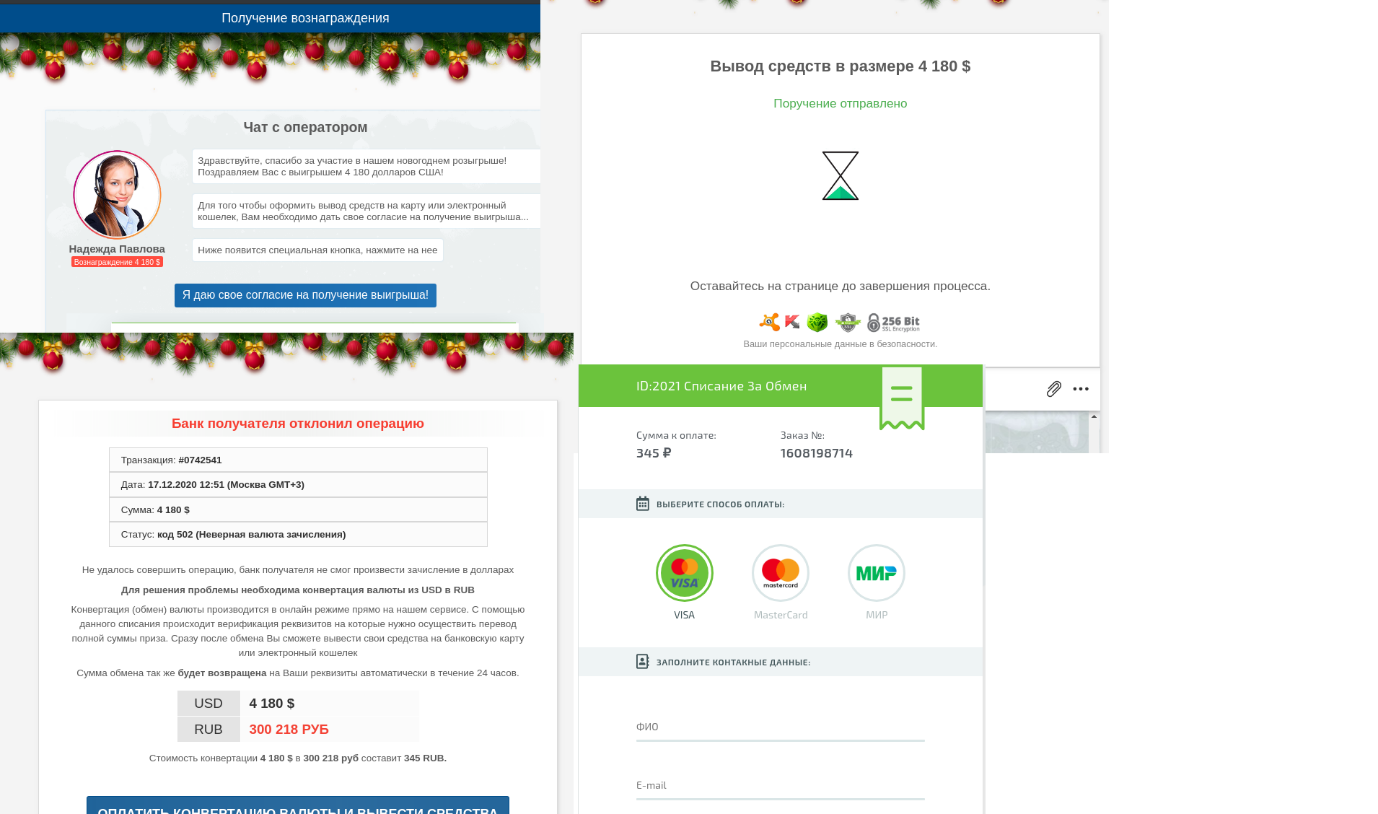

Мошенники, распространявшие свою электронную почту через социальные сети и приложения для обмена мгновенными сообщениями, начали отдавать предпочтение последнему. Получателям сообщений, в основном в WhatsApp, обещали скидку или приз, если они откроют отправленную им ссылку. Фишинговая веб-страница содержала заманчивое сообщение о денежном призе, награде или других, столь же желанных сюрпризах.

Получатель должен был выполнить два условия: ответить на несколько простых вопросов или заполнить анкету и переслать сообщение определенному количеству своих контактов. Таким образом, жертва превратилась в звено в цепочке спама, а последующие сообщения отправлялись с доверенного адреса, что позволяло избежать фильтров защиты от спама.

Кроме того, сообщение от кого-то, о чем знал получатель, будет иметь гораздо большее доверие. Таким образом, сеть продолжала расти, а мошенники продолжали обогащаться. В конце концов, даже если жертва выполнила условия, получить обещанный приз оказалось не так-то просто, так как «счастливчик» был вынужден заплатить комиссию банка.

COVID-19

«Общественная помощь» спамеров

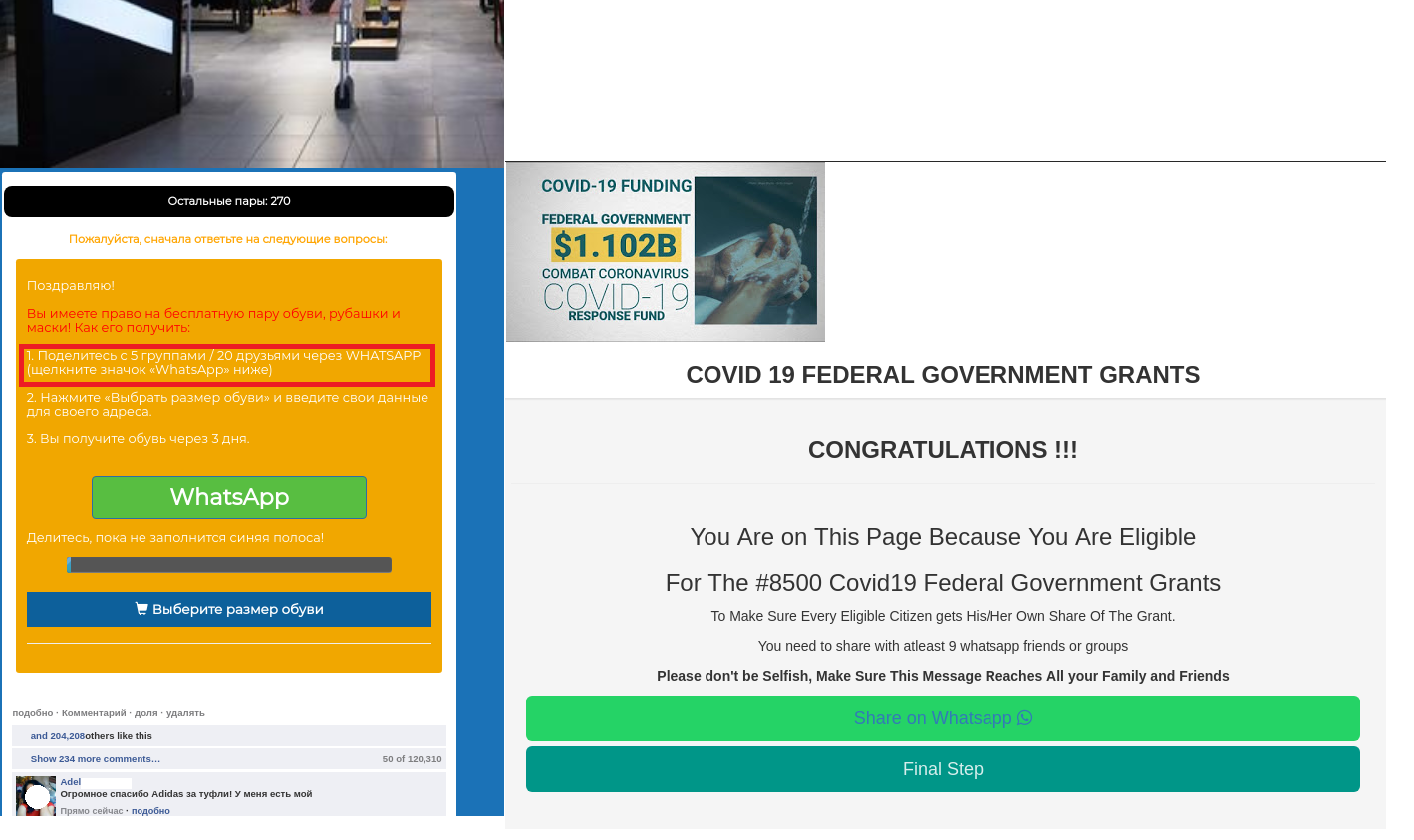

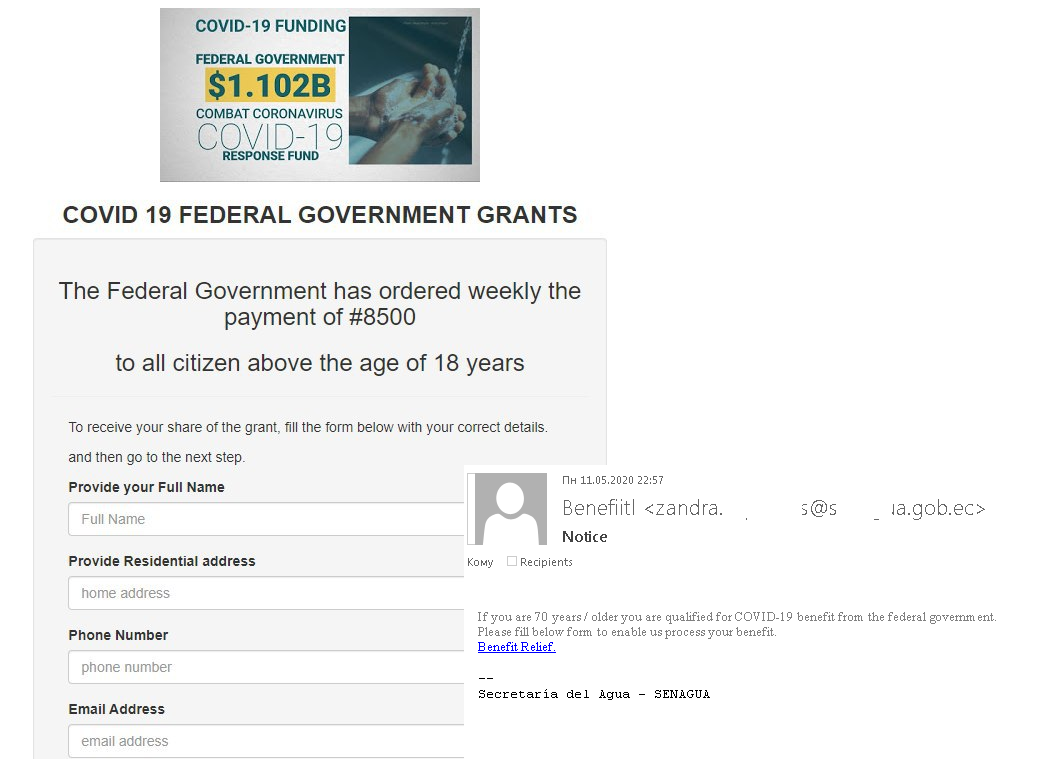

Многие правительства сделали все возможное, чтобы помочь гражданам во время пандемии. Эта инициатива, вместе с тем фактом, что люди в целом были готовы получать выплаты, стала темой для спам-кампаний. И отдельные лица, и компании подвергались риску быть затронутыми схемами киберпреступников.

Сообщения, предлагающие финансовую помощь предприятиям, пострадавшим от пандемии, или малоимущим группам могут появляться в каналах социальных сетей или поступать через сети обмена мгновенными сообщениями. Основным требованием для получения средств было заполнение подробной личной анкеты. Те, кто пошел на этот шаг, обнаружили, что также требуется небольшая комиссия. Реальные государственные выплаты в наши дни производятся через общедоступные порталы, которые также служат другим целям и не требуют дополнительной регистрации, анкетирования или комиссионных.

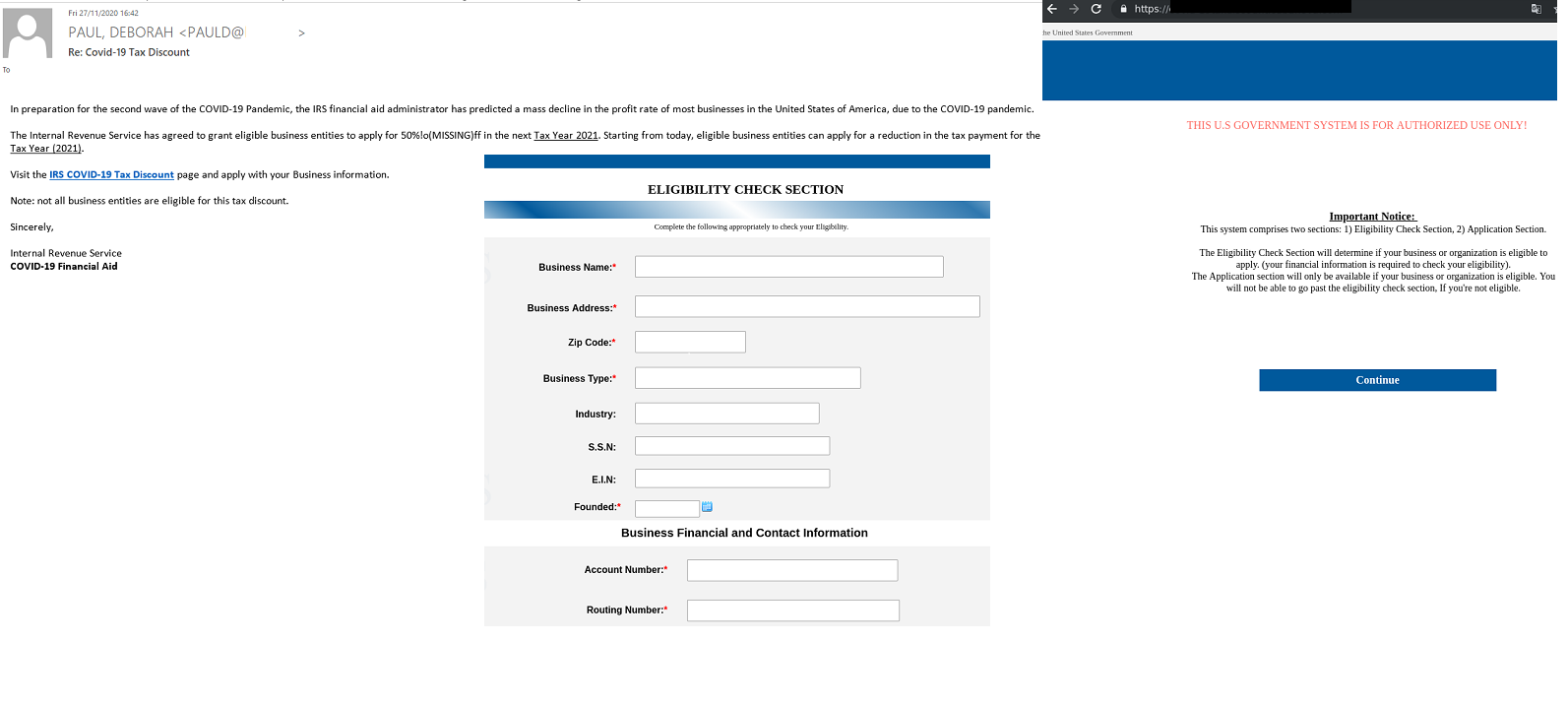

Киберпреступники, предлагавшие компаниям налоговые льготы, использовали аналогичную схему. Как и в приведенных выше примерах, причиной смягчения налоговой политики стала пандемия и, в частности, ожидание второй волны COVID-19.

Однако за предложениями налоговых вычетов и компенсаций скрывалась не только опасность потерять деньги, но и потерять аккаунт из-за мошенников, поскольку многие сообщения содержали фишинговые ссылки.

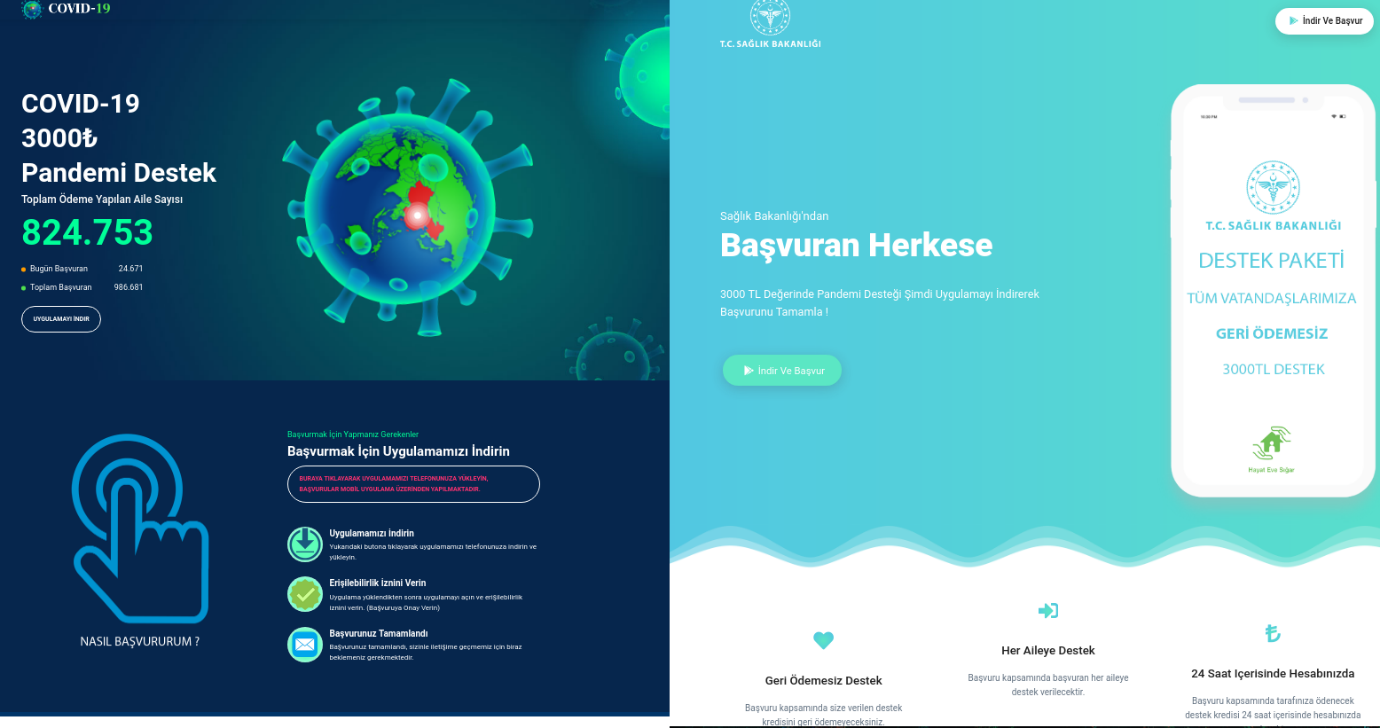

Вредоносные ссылки

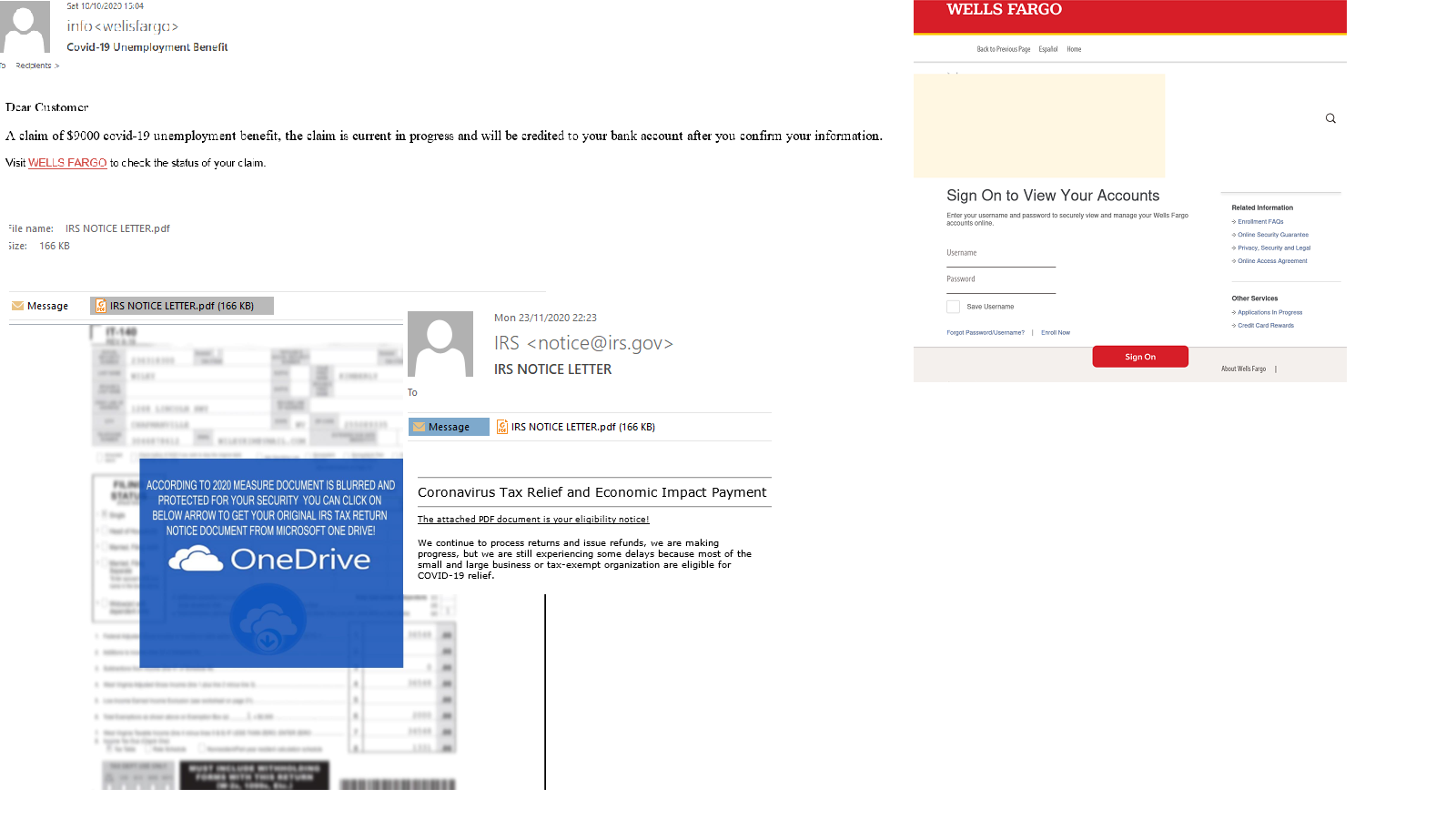

Электронные кампании, обещавшие компенсацию, также могут угрожать компьютерной безопасности. Сообщения на турецком языке, как и упомянутые ранее, предлагали выплату от Министерства здравоохранения Турции (не всегда упоминается по имени), но для получения денег требовалось загрузить и установить APK-файл на смартфон получателя. Атака была нацелена на пользователей Android, а загружаемое приложение содержало копию Trojan-Dropper.AndroidOS.Hqwar.cf .

Страх заражения новым вирусом и желание узнать о нем как можно больше может побудить получателей просмотреть электронное письмо и открыть содержащиеся в нем ссылки, если сообщение было отправлено известной организацией. Поддельные письма от ВОЗ, якобы содержащие последние советы по безопасности, распространялись на разных языках. Вложение содержало файлы с разными расширениями. Когда получатель пытался их открыть, на компьютер загружалась вредоносная программа. В сообщении, написанном на английском языке, злоумышленники распространяют Backdoor.Win32.Androm.tvmf , а в сообщении на итальянском языке - Trojan-Downloader.MSOffice.Agent.gen .

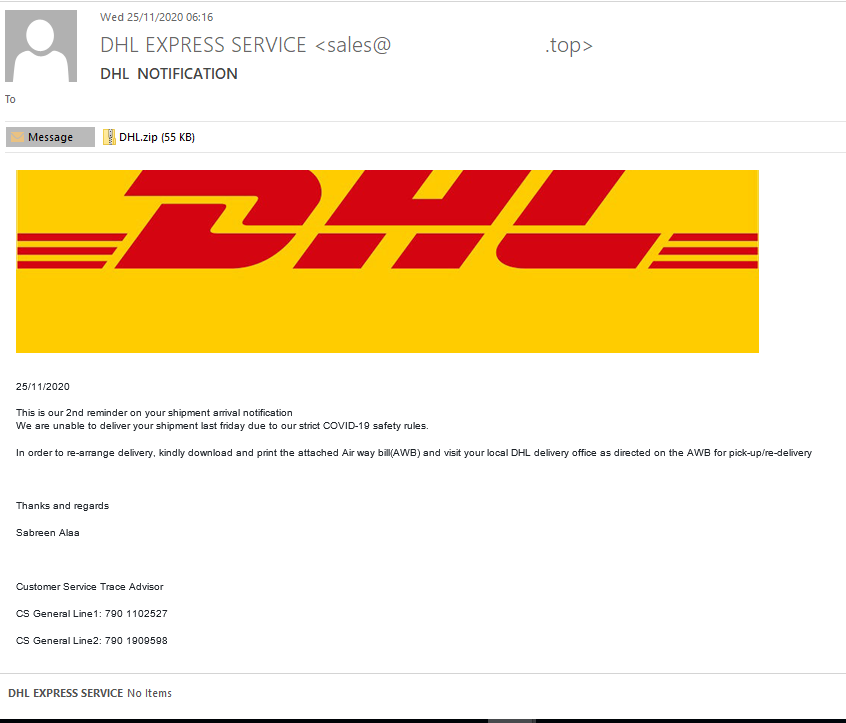

Вирусные почтовые услуги

COVID-19 также упоминался в поддельных сообщениях электронной почты, имитирующих уведомления служб доставки. Отправитель сообщил, что из-за пандемии возникла проблема с доставкой заказа, поэтому получателю необходимо распечатать приложение и отнести его в ближайший офис DHL. Прикрепленный файл содержал копию HEUR: Trojan.Java.Agent.gen .

Корпоративный сектор

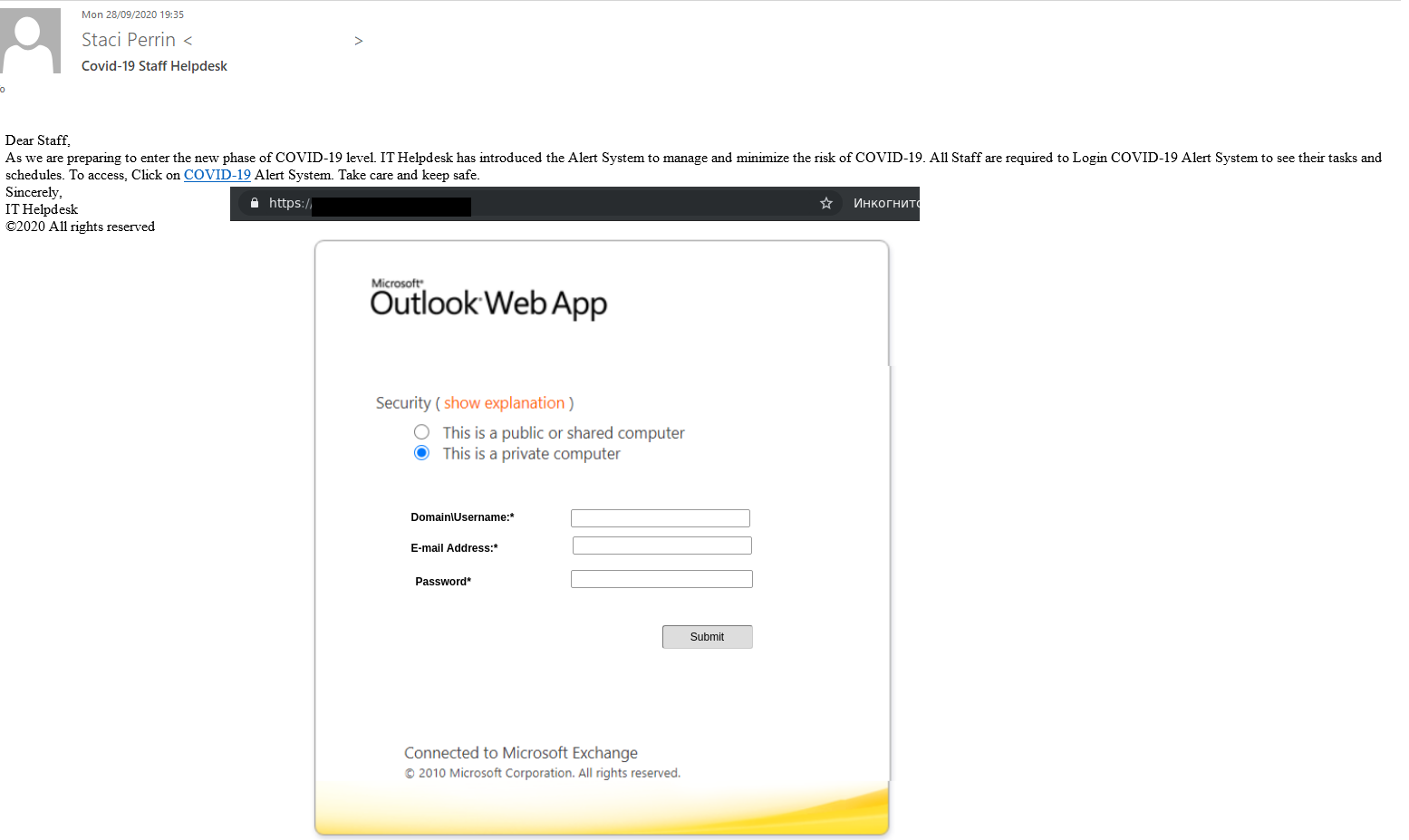

Спам, нацеленный на компании, также использовал тему COVID-19, но киберпреступники иногда прибегали к иным уловкам. Например, в одном из писем говорилось, что служба технической поддержки создала специальную систему оповещения, чтобы минимизировать риск заражения новым вирусом. Все сотрудники должны были войти в эту систему, используя учетные данные своей корпоративной учетной записи, и просмотреть свои расписания и задачи. Ссылка открывала фишинговую страницу, замаскированную под веб-интерфейс Outlook.

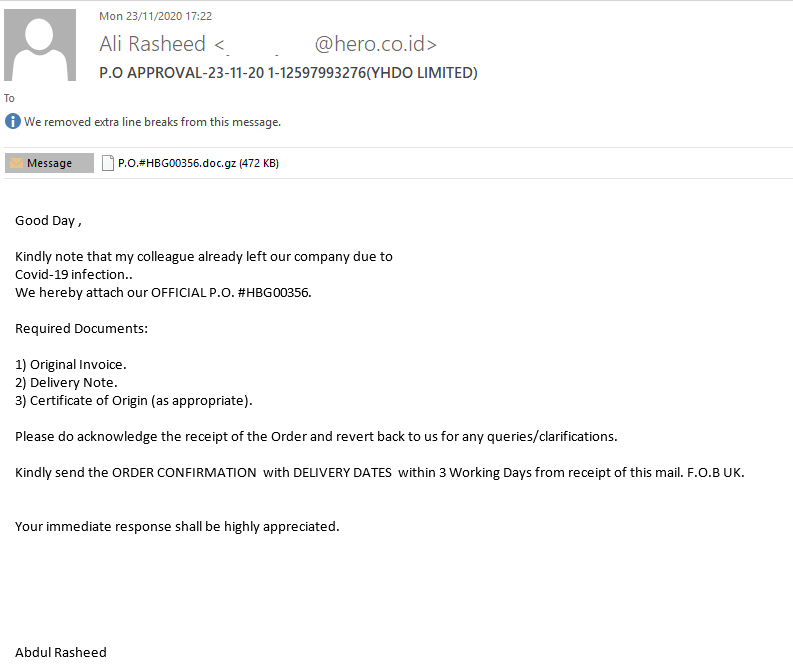

В другом случае мошенники отправляли копии HEUR: Trojan-PSW.MSIL.Agensla.gen в виде вложения электронной почты. Мошенники объяснили, что получателю необходимо открыть прикрепленный файл, потому что предыдущий сотрудник, который должен был отправить «документацию», уволился из-за COVID-19, и документы должны были быть обработаны в течение трех дней.

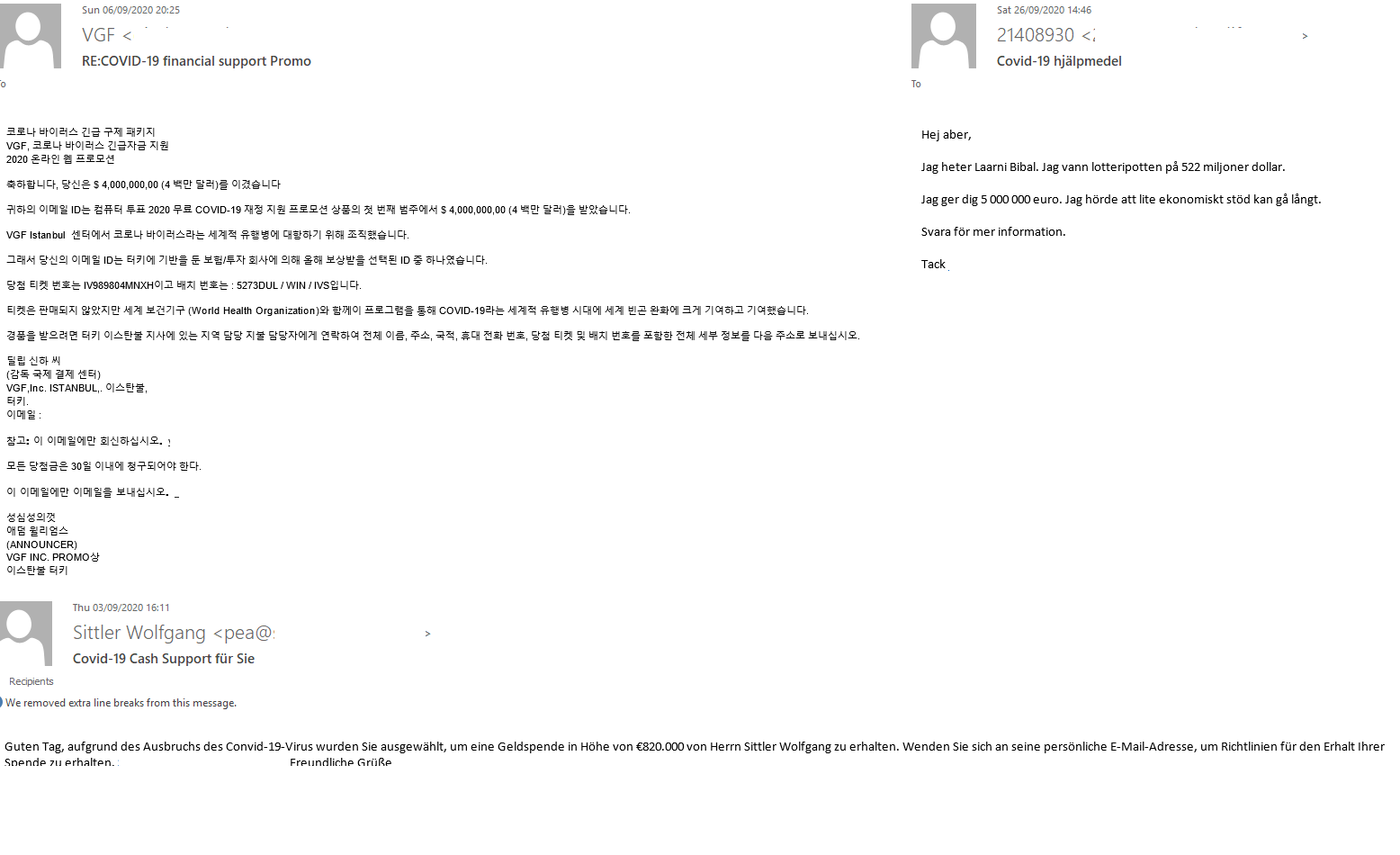

«Нигерийские» мошенники зарабатывают на пандемии деньги

Электронная почта от «нигерийских» мошенников и поддельные уведомления о неожиданных выигрышах в лотерею регулярно затрагивали тему пандемии. В сообщении на корейском языке, показанном ниже, говорится, что адрес электронной почты получателя был случайно выбран некоторым центром в Стамбуле для экстренной выплаты, связанной с коронавирусом. Такие неожиданные уведомления о выигрышах и компенсациях обычно рассылались на разных языках. Сообщения некоторых счастливчиков, которые выиграли огромную сумму и хотели поддержать своих собратьев в трудные времена пандемии, были еще одним вариантом «нигерийской» аферы.

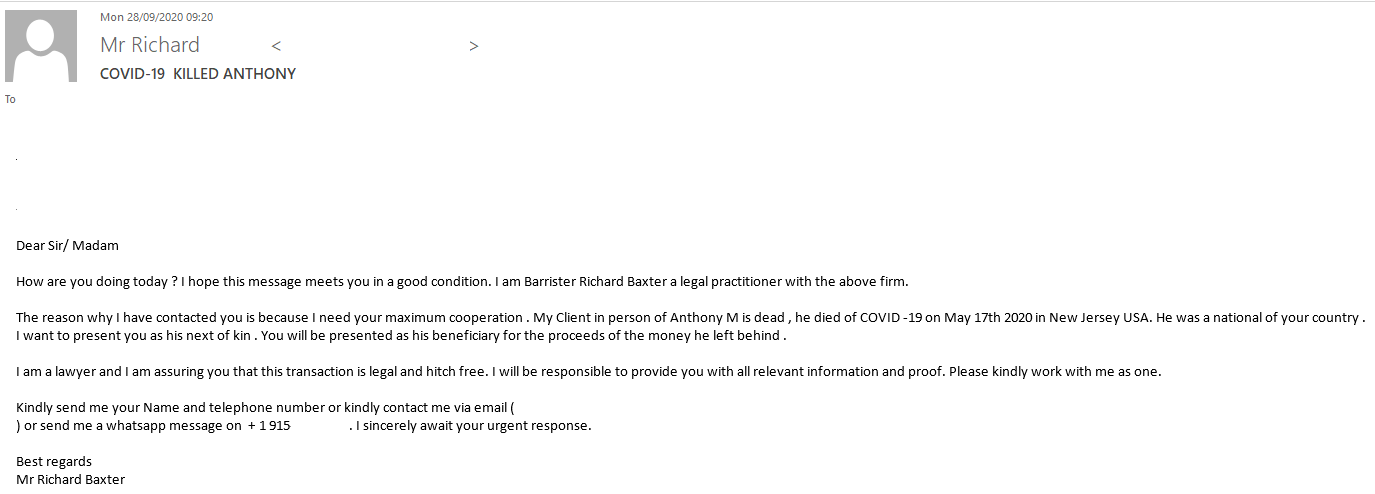

В сообщениях, подписанных юристом, пытающимся найти нового владельца ничейного капитала, отправитель подчеркивал, что покойный владелец состояния умер от COVID-19.

Необычный поворот событий

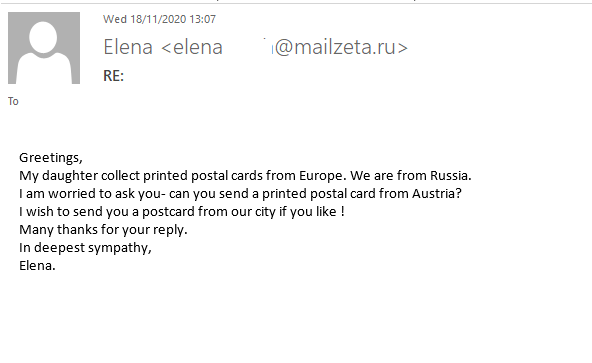

Обычное «нигерийское» мошенническое письмо легко распознать: в нем говорится о миллионерах или их родственниках, которые пытаются унаследовать огромное состояние или завещать его кому-то с той же фамилией. Похоже, что публика настолько привыкла к такому типу нежелательной почты, что перестала реагировать на нее, поэтому киберпреступники придумали новую историю прикрытия. Чтобы их не узнали сразу, они воздерживаются от упоминания астрономических сумм денег, вместо этого изображая из себя мать из России, которая просит помочь своей дочери собрать открытки со всего мира. Ключевой момент такого рода сообщений - заставить потенциальную жертву ответить: «материнский» запрос звучит абсолютно невинно и легко выполнимо, поэтому он может найти отклик у получателей. Если жертва соглашается отправить открытку, ее ждут продолжительные переписки по электронной почте с мошенниками.

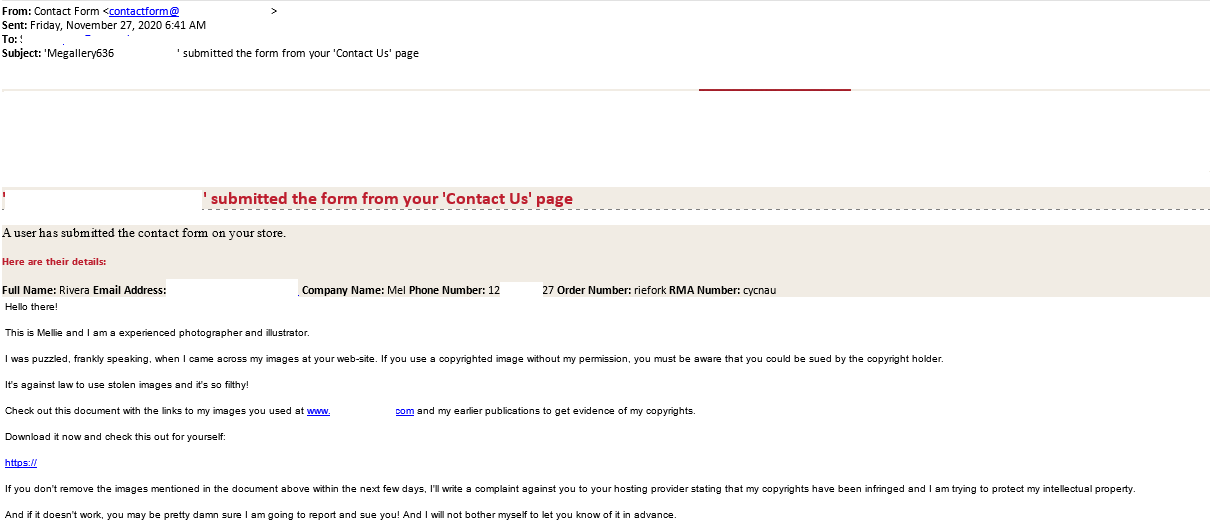

«Нигерийские» мошенники - не единственные, кто проявил творческий подход. Спамеры, рассылающие свои сообщения через формы обратной связи на веб-сайтах, использовали еще один необычный трюк. Сообщения были подписаны возмущенным художником-графиком или фотографом, их имена менялись с каждым новым сообщением. Отправитель настаивал на том, что веб-сайт содержал их работы и, таким образом, нарушал их авторские права, и требовал немедленно удалить контент, угрожая судебным иском.

Крайний срок для удовлетворения спроса был довольно жестким, так как мошенникам требовалось, чтобы жертва открыла ссылку как можно скорее, при этом как можно меньше размышляя о последствиях этого действия. Так и поступил законопослушный владелец сайта. Это подтверждается соответствующими обсуждениями в различных блогах, при этом пользователи сообщают, что они немедленно попытались проверить, какие фотографии они «украли». Ссылки не работали в то время, когда были обнаружены «жалобы», но, по всей вероятности, ранее они были связаны с вредоносными файлами или фишинговыми программами.

Статистика: спам

Доля спама в почтовом трафике

Доля спама в мировом почтовом трафике в 2020 г. снизилась на 6,14 п.п. по сравнению с предыдущим отчетным периодом и составила в среднем 50,37%.

Доля спама в мировом почтовом трафике, 2020 г. ( скачать )

Процент нежелательной почты в течение года постепенно снижался: самый высокий показатель (55,76%) был зафиксирован в январе, а самый низкий (46,83%) - в декабре. Это может быть связано с повсеместным переходом на удаленную работу и, как следствие, увеличением легитимного почтового трафика.

Источники спама по странам

В группе из десяти стран, откуда исходит наибольший объем спама, в 2020 году произошли заметные изменения. США и Китай, которые делили первое и второе места (10,47% и 6,21% соответственно) в предыдущие три года, опустились на третье и четвертый. «Лидером» стала Россия, на которую в 2020 году приходилось 21,27% всего спама. За ней следовала Германия (10,97%), опередившая США всего на 0,5 процентных пункта.

Источники спама по странам в 2020 г. ( скачать )

Франция выросла на 2,97 п.п. по сравнению с 2019 годом, оставшись на пятом месте с 5,97%, а Бразилия потеряла 1,76 п.п. и опустилась на седьмое место с 3,26%. Остальные страны из прошлогодней «первой десятки», Индия, Вьетнам, Турция и Сингапур, выбыли, уступив Нидерландам (4,00%), которые переместились на шестое место, Испании (2,66%), Японии (2,14%) и Польша (2,05%).

Вредоносные вложения электронной почты

Атаки, заблокированные почтовым антивирусом в 2020 году ( скачать )

В 2020 году наши решения обнаружили 184 435 643 опасных вложения электронной почты. Пик вредоносной активности (18 846 878 заблокированных почтовых атак) пришелся на март, в то время как декабрь был самым тихим месяцем с 11 971 944 вредоносными вложениями, как и в 2019 году.

Семейства вредоносных программ

Чаще всего (7,75%) вредоносные программы распространялись спамерами из семейства Trojan.Win32.Agentb . Семейство включает бэкдоры, способные нарушить работу компьютера, а также копировать, изменять, блокировать или удалять данные. На втором месте семейство Trojan-PSW.MSIL.Agensla с 7,70%. Он включает вредоносное ПО, которое крадет данные, хранящиеся в браузере, а также учетные данные для учетных записей FTP и электронной почты.

Эксплойты уязвимости Equation Editor, Exploit.MSOffice.CVE-2017-11882 , опустились на третье место с 6,55%. Это семейство возглавляло рейтинг вредоносных программ, распространяемых через спам в предыдущие два года.

Вредоносные документы Trojan.MSOffice.SAgent опустились со второго на четвертое место с 3,41%. Они содержат сценарий VBA, который запускает PowerShell для тайной загрузки других вредоносных программ.

На пятом месте с 2,66%, были Backdoor.Win32.Androm модульные бэкдоры, которые тоже часто используются для доставки других вредоносных программ в зараженной системе. Далее следовало семейство Trojan.Win32.Badun с 2,34%. В Worm.Win32.WBVB черви, с 2,16%, были седьмыми. Два семейства, занимающие восьмое и девятое места, содержат вредоносные программы, которые тщательно избегают обнаружения и анализа: троянские программы Trojan.Win32.Kryptik (2,02%) используют методы обфускации, защиты от эмуляции и отладки, а трояны Trojan.MSIL.Crypt с 1,91%, сильно запутаны или зашифрованы. Замыкает рейтинг семейство Trojan.Win32.ISO с показателем 1,53%.

Рейтинг вредоносных вложений во многом схож с рейтингом семейств вредоносных программ, но есть несколько тонких отличий. Таким образом, наши решения выявляли эксплойт, нацеленный на уязвимость CVE-2017-11882 чаще (6,53%), чем наиболее распространенный член семейства Agensla (6,47%). Червь WBVB (1,93%) и троян Kryptik (1,97%) также поменялись местами. Бэкдоры семейства Андром полностью не попали в «десятку», но Trojan-Spy.MSIL.Noon.gen с показателем 1,36%, не представленный в рейтинге семейств, оказался на десятом месте.

Страны, на которые распространяются вредоносные рассылки

Испания была основной целью вредоносных почтовых кампаний в 2020 году, ее доля увеличилась на 5,03 п.п. и достигла 8,48%. В результате Германия, возглавлявшая рейтинг с 2015 года, опустилась на второе место с 7,28%, а Россия с 6,29% - на третье.

Страны-мишени вредоносных рассылок в 2020 г. ( скачать )

Доля Италии (5,45%) немного снизилась, но эта страна осталась на четвертом месте. Вьетнам, который ранее замыкал тройку лидеров, опустился на пятое место с 5,20%, а Объединенные Арабские Эмираты с 4,46% - на шестое. Мексика с 3,34% поднялась с девятого на седьмое место, за ней следует Бразилия с 3,33%. Замыкают рейтинг Турция с 2,91% и Малайзия с 2,46%, а Индия с 2,34% в прошлом году заняла одиннадцатое место.

Статистика: фишинг

В 2020 году Антифишинг смог заблокировать 434 898 635 попыток перенаправления пользователей на фишинговые веб-страницы. Это на 32 289 484 попыток меньше, чем в 2019 году. Всего было атаковано 13,21% пользователей «Лаборатории Касперского» во всем мире, при этом в базу данных системы было добавлено 6700 797 масок, описывающих новые фишинговые сайты.

География атаки

В 2020 году Бразилия вернула себе лидерство по количеству обнаружений антифишинга: 19,94% пользователей хотя бы раз пытались открыть фишинговые ссылки.

География фишинговых атак в 2020 году ( скачать )

ТОП-10 стран по количеству атакованных пользователей

Страны с наибольшим количеством попыток открытия фишинговых сайтов в 2018 году снова «возглавили рейтинг» в 2020 году: Бразилия с 19,94% на первом месте и Португалия с 19,73% на втором месте. Показатели обеих стран заметно упали по сравнению с 2019 годом, Бразилия «потеряла» 10,32 п.п., а Португалия - 5,9 п.п. Франция, которая не входила в десятку «лидеров» с 2015 года, оказалась на третьем месте с 17,90%.

Венесуэла, прошлогодний «лидер», имела наибольшие показатели в первых двух кварталах 2020 года, но в целом вышла на восьмое место, доля атакованных пользователей в этой стране снизилась на 14,32 п.п. до 16,84%.

| Страна | Доля атакованных пользователей (%) * |

| Бразилия | 19,94 |

| Португалия | 19,73 |

| Франция | 17,90 |

| Тунис | 17,62 |

| Французская Гвиана | 17,60 |

| Катар | 17,35 |

| Камерун | 17,32 |

| Венесуэла | 16,84 |

| Непал | 16,72 |

| Австралия | 16,59 |

* Доля пользователей, на чьих устройствах сработал Антифишинг, от всех пользователей Kaspersky в стране в 2020 г.

Домены верхнего уровня

Большинство мошеннических веб-сайтов, 24,36% от общего числа, в прошлом году имели расширение доменного имени .com. Сайты с расширением .ru отставали на 22,24 п.п. с 2,12%. Все остальные домены верхнего уровня в «десятке» представляют собой ДВУ с разными кодами страны: бразильский .com.br с 1,31% на третьем месте, германский .de (1,23%) и британский .co.uk ( 1,20%) на четвертом и пятом местах соответственно. На шестом месте находится расширение домена .in в Индии с 1,10%, за ним следуют домен .fr во Франции с 1,08% и .it Италии с 1,06%. Замыкают рейтинг нидерландский домен .nl с 1,03% и австралийский .com.au с 1,02%.

Организации под атакой

Рейтинг атак фишеров на различные организации основан на обнаружениях детерминированным компонентом Антифишинга «Лаборатории Касперского». Компонент обнаруживает все страницы с фишинговым контентом, которые пользователь пытался открыть, перейдя по ссылке в сообщении электронной почты или в Интернете, если ссылки на эти страницы присутствуют в базе Kaspersky.

События прошлого года повлияли на распространение фишинговых атак по категориям целевых организаций. Три крупнейших категории не менялись в течение нескольких лет: банки, платежные системы и глобальные интернет-порталы. 2020 год принес перемены. Интернет-магазины стали крупнейшей категорией с 18,12%, что может быть связано с ростом онлайн-заказов из-за ограничений, связанных с пандемией. Глобальные интернет-порталы остались второй по величине категорией с 15,94%, но их доля упала на 5,18 п.п. по сравнению с 2019 годом, а третье место заняли банки с «скромными» 10,72%.

Онлайн-игры, правительство и налоги выпали из «десятки» в 2020 году. Их заменили компании по доставке и финансовые службы.

Вывод

Прошлый год с его пандемией и массовым переходом на удаленную работу и онлайн-общение был необычным, что отразилось на статистике спама. Злоумышленники использовали тему COVID-19, приглашали жертв на несуществующие видеоконференции и настаивали на том, чтобы их жертвы регистрировались в «новых корпоративных сервисах». Учитывая, что борьба с пандемией еще не окончена, можно предположить, что основные тенденции 2020 года сохранят актуальность и в ближайшем будущем.

Общая тенденция роста целевых атак на корпоративный сектор сохранится и в следующем году, тем более что режим удаленной работы, становящийся все более популярным, делает сотрудников более уязвимыми. Пользователям сетей обмена мгновенными сообщениями следует усилить бдительность, поскольку количество спама и фишинговых сообщений, получаемых их мобильными устройствами, также может расти. Кроме того, количество электронных писем и схем, так или иначе использующих тему COVID-19, с большой вероятностью будет расти.

Источник Лаборатория Касперского

Комментариев нет:

Отправить комментарий