Мошенники на паровой основе

Услуги по распространению цифровых игр не только упростили продажу самих игр, но и предоставили разработчикам дополнительные рычаги монетизации. Например, внутриигровые предметы, такие как скины, экипировка и другие улучшающие персонажа

элементы, а также предметы, которые помогают одному из них появиться, могут быть проданы за реальные деньги. Сами пользователи также могут продавать предметы друг другу, причем самые редкие из них приносят несколько тысяч долларов. А там, где деньги, там мошенничество. Мошенники пытаются получить данные для входа в систему, чтобы «раздеть» персонажей жертвы и продать свои с трудом заработанные вещи за сочную сумму. Steam - одна из самых популярных платформ среди пользователей (и, следовательно, киберпреступников), и мы уже давно наблюдаем схемы зарабатывания денег, чтобы обмануть своих пользователей. Однако с июня такие атаки стали более частыми и, по сравнению с предыдущими попытками, гораздо более изощренными.Все начинается с интернет-магазина

Как и многие другие, мошенничество, которое мы обнаружили, основано на фишинге. Злоумышленники заманивают пользователей на веб-сайты, которые имитируют или копируют интернет-магазины - в данном случае те, которые связаны со Steam - которые продают игровые предметы. Поддельные ресурсы высокого качества, и действительно трудно, а иногда даже невозможно отличить их от реальных вещей. Такие фишинговые сайты:

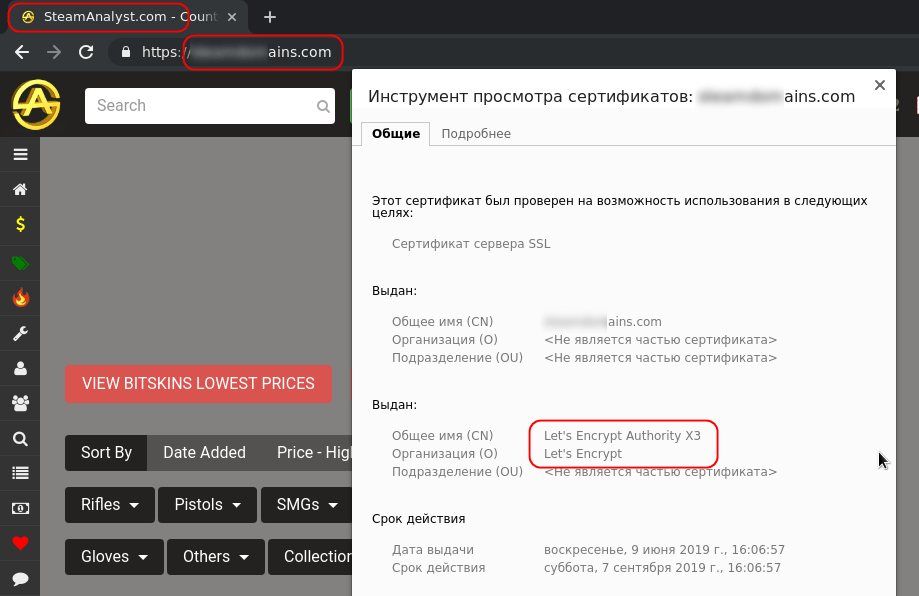

- Очень хорошо реализованы, независимо от того, скопированы или сделаны с нуля

- Есть сертификат безопасности и поддержка HTTPS

- Выдать предупреждение об использовании куки

- Предоставьте несколько ссылок на оригинальный сайт (которые не нажимаются при нажатии)

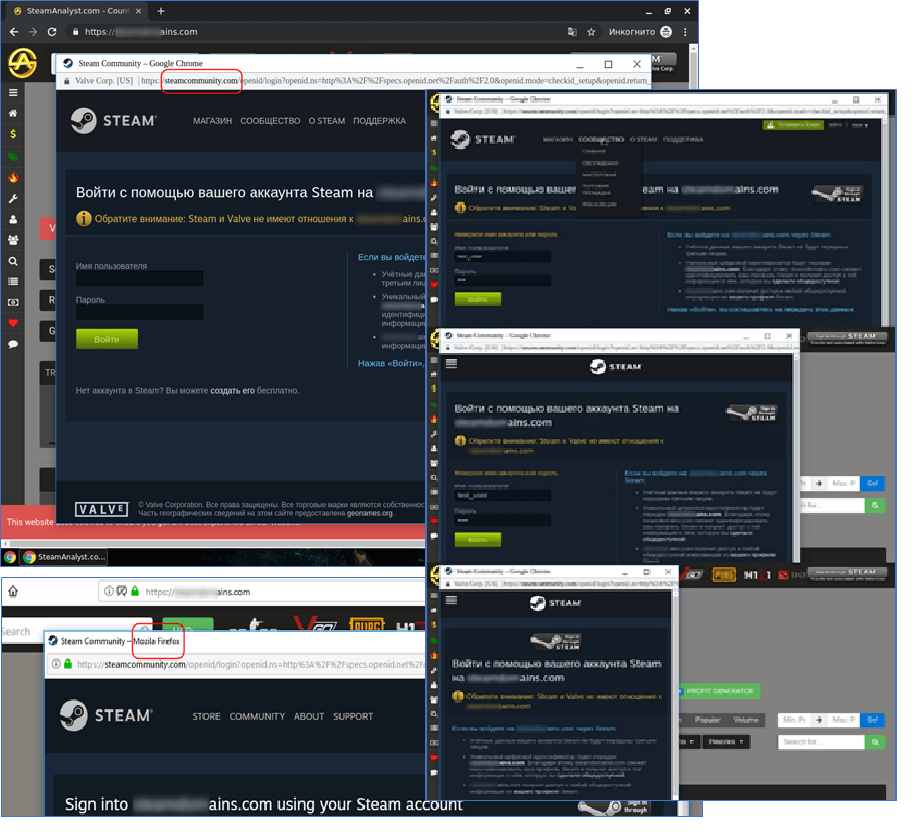

Чем дольше пользователь проводит на сайте, тем больше вероятность, что он обнаружит что-то странное. Поэтому мошенники не хотят, чтобы пользователи оставались надолго, а фишинговые сайты очень быстро взялись за дело: при нажатии на любую ссылку пользователь сразу видит окно, запрашивающее свой логин и пароль Steam. Само по себе это не может поднять красный флаг. Практика входа в службу через другую учетную запись (Facebook, Google и т. Д.) Довольно распространена, и учетные записи Steam также можно использовать для входа на сторонние ресурсы. Тем более что предполагаемая торговая платформа требует доступа к учетной записи пользователя для получения данных о том, какие предметы у них есть. Поддельное окно логина / пароля очень похоже на реальное: адресная строка содержит правильный URL-адрес портала Steam, страница имеет адаптивный макет, и если пользователь открывает ссылку в другом браузере с другим языком интерфейса, содержимое и заголовок поддельной страницы изменяются в соответствии с новой «локалью».

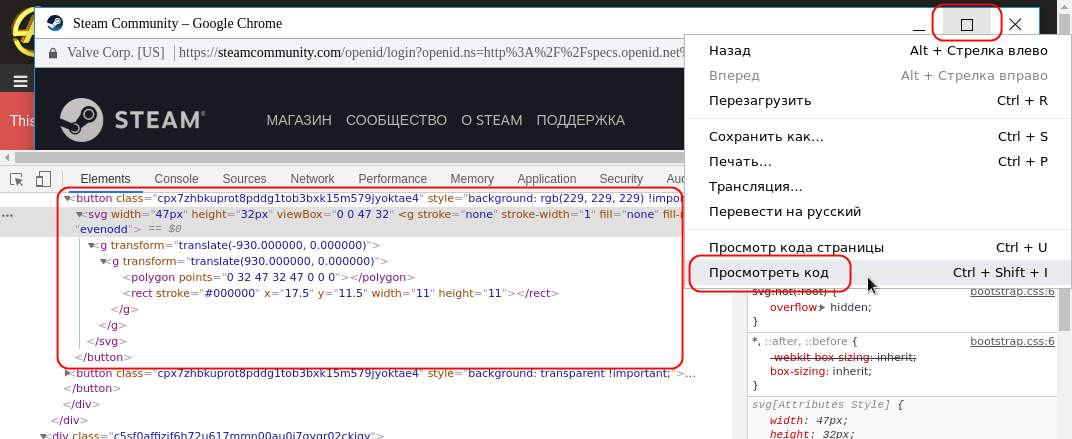

Однако, если щелкнуть правой кнопкой мыши заголовок этого окна (или элементов управления), отобразится стандартное контекстное меню для веб-страниц, а выбор «вида кода» представит окно как подделку, реализованную с использованием HTML и CSS:

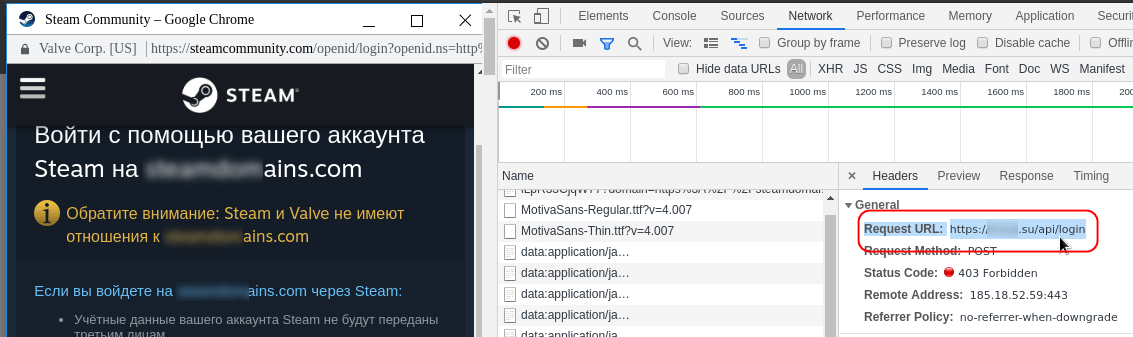

В одном примере имя пользователя и пароль передаются с помощью метода POST через API в другом домене, который также принадлежит мошенникам.

Поддельная форма входа в систему дает дополнительное доверие тем фактом, что введенные данные проверены с использованием оригинальных услуг. При вводе неверного логина и пароля пользователю выдается сообщение об ошибке:

При вводе правильной пары логин и пароль система запрашивает двухфакторный код авторизации, который отправляется по электронной почте или генерируется в приложении Steam Guard. Очевидно, что введенный код также пересылается мошенникам, которые в результате получают полный контроль над учетной записью:

Другие сорта

Помимо создания «сложных» окон входа в систему с использованием HTML и CSS, киберпреступники также применяют старый добрый прием поддельной формы в отдельном окне, но с пустым значением адреса. Хотя способ отображения окна отличается, принцип работы тот же, что и выше. Форма проверяет введенные данные, и, если логин и пароль совпадают, она предлагает жертве ввести двухфакторный код авторизации.

Как оставаться защищенным

Основные советы по защите от этого и подобных мошенничеств по сути ничем не отличаются от тех, которые используются для выявления «обычных» фишинговых сайтов. Внимательно посмотрите на адресную строку и ее содержимое. В нашем примере он содержал правильный URL, но менее сложные варианты встречаются чаще - например, адрес веб-сайта может не соответствовать названию магазина или отображать слова «about: blank». Обратите особое внимание на формы входа на «внешние» ресурсы. Щелкните правой кнопкой мыши строку заголовка окна, содержащего форму, или попробуйте перетащить его за пределы основного окна браузера, чтобы убедиться, что оно не является поддельным. Кроме того, если вы подозреваете, что окно входа в систему нереально, откройте главную страницу Steam в новом окне браузера и оттуда войдите в свою учетную запись. Затем вернитесь к подозрительной форме входа и обновите страницу. Если это правда, появится сообщение о том, что вы уже вошли в систему. Если все кажется нормальным, но что-то вызывает подозрения, проверьте домен с помощью WHOIS. Подлинные компании не регистрируют домены в течение коротких периодов времени и не скрывают свои контактные данные. Наконец, активируйте двухфакторную аутентификацию через Steam Guard, следуйте собственным рекомендациям Steam и используйте решение безопасности с антифишинговой технологией.

источник (лаборатория Касперского)

Комментариев нет:

Отправить комментарий