Масштабное мошенничество с обменом SIM-карт

Враг в твоем кармане

Вступление

Мошенничество с обменом SIM-карт - это тип мошенничества с захватом учетной записи, который обычно нацелен на слабость в двухфакторной аутентификации и двухэтапной проверке, где вторым фактором или этапом является SMS или звонок на

мобильный телефон. Мошенничество сосредоточено на использовании способности оператора мобильной связи беспрепятственно переносить телефонный номер на новую SIM-карту. Эта функция обычно используется, когда клиент потерял или у него украли телефон. Подобные атаки в настоящее время широко распространены, и киберпреступники используют их не только для кражи учетных данных и захвата OTP (одноразовых паролей), отправленных с помощью SMS, но и для нанесения финансового ущерба жертвам. Если кто-то украдет ваш номер телефона, вы столкнетесь с множеством проблем, особенно потому, что большинство наших современных систем двухфакторной аутентификации основаны на SMS-сообщениях, которые могут быть перехвачены с помощью этой техники. Злоумышленники могут похитить ваши учетные записи, отправив сброс пароля на ваш телефон. Они могут обмануть автоматизированные системы, такие как ваш банк, чтобы они думали, что вы, когда обращаетесь в службу поддержки клиентов. И что еще хуже, они могут использовать ваш угнанный номер, чтобы проникнуть в вашу рабочую электронную почту и документы. И эти атаки возможны, потому что наша финансовая жизнь вращается вокруг мобильных приложений, которые мы используем для отправки денег, оплаты счетов и т. Д.

Мобильные платежи сейчас огромны в развивающихся странах, особенно в Африке и Латинской Америке. Денежные переводы с помощью мобильного телефона позволяют пользователям получать доступ к услугам финансирования и микрофинансирования, а также легко вносить, снимать и оплачивать товары и услуги с помощью мобильного устройства. В некоторых случаях почти половина стоимости ВВП некоторых африканских стран идет через мобильные телефоны. Но в настоящее время эти мобильные платежи подвергаются волне атак, и люди теряют свои деньги - все это происходит на мошенничестве с обменом SIM-карт, проводимом в крупных масштабах.

Как и во многих других странах, в Бразилии и Мозамбике высокий уровень мошенничества с обменом SIM-карт. Обе страны говорят на одном языке (португальском) и сталкиваются с одной и той же проблемой. Используя социальную инженерию, взяточничество или даже простую фишинговую атаку, мошенники получают контроль над телефонными номерами клиентов, чтобы получать транзакции с помощью мобильных денег или собирать OTP домашнего банкинга, чтобы завершить перевод средств или украсть деньги пользователей. В Мозамбике такого рода преступления были повсюду в национальных новостях: СМИ ставят под сомнение целостность банков и операторов мобильной связи, предполагая, что они могут вступать в сговор в мошенничестве. Репутация банков и операторов была поставлена на карту; необходимо сделать что-то срочное, чтобы защитить своих клиентов.

В Бразилии проблема затрагивала не только рядовых граждан, но и политиков, министров, губернаторов и известных бизнесменов. Клиенты онлайн-банкинга также испытывали убытки от своих счетов. Одна только организованная банда в Бразилии смогла обменять 5000 жертв на SIM-карте . В крупнейшем банке Мозамбика ежемесячно в среднем было 17,2 случая мошенничества с обменом SIM-карт; трудно оценить истинное влияние по всей стране, так как большинство банков не публикуют статистику. Как и в случае с Бразилией, некоторые из жертв были крупными бизнесменами, которые украли до 50 000 долларов США со своих банковских счетов.

В Мозамбике общенациональный толчок увидел, что операторы и банки сели вместе и придумали решение, которое резко снизило уровень мошенничества. Это новое решение было разработано на месте, было удивительно простым, но в то же время очень эффективным; после того, как его принял крупнейший и самый популярный банк в стране, число мошенников сразу сократилось. Центральный банк Мозамбика увидел потенциал платформы и рассматривает возможность сделать ее обязательной для всех банков.

В этой статье мы подробно рассмотрим, как очень организованная киберпреступность разработала собственную экосистему мошенничества и как Мозамбик смог решить проблему кражи денег в схемах мошенничества с обменом SIM-карт, где мобильные платежи являются неотъемлемой частью повседневной жизни.

Как киберпреступники делают это

The scam begins with a fraudster gathering details about the victim by using phishing emails, by buying information from organized crime groups, via social engineering or by obtaining the information following data leaks. Once the fraudster has obtained the necessary details they will then contact the victim’s mobile telephone provider. The fraudster uses social engineering techniques to convince the telephone company to port the victim’s phone number to the fraudster’s SIM, for example, by impersonating the victim and claiming they have lost their phone. They then ask for the number to be activated on a new SIM card.

После этого телефон жертвы теряет связь с сетью, и мошенник получает все SMS и голосовые звонки, предназначенные для жертвы. Это позволяет мошеннику перехватывать любые одноразовые пароли, отправленные с помощью SMS или телефонных звонков жертве; тогда можно использовать все сервисы, которые основаны на аутентификации через SMS или телефонный звонок.

Мы обнаружили, что некоторые процессы, используемые операторами мобильной связи, являются слабыми и оставляют клиентов открытыми для атак с заменой SIM-карт. Например, на некоторых рынках для подтверждения вашей личности оператор может запросить некоторую основную информацию, такую как полное имя, дата рождения, сумма последнего ваучера на пополнение счета, последние пять названных номеров и т. Д. Мошенники могут найти часть этой информации в социальных сетях или с помощью приложений, таких как TrueCaller, чтобы получить имя вызывающего абонента на основе номера. Немного социальной инженерии они также пытаются угадать сумму ваучера, основываясь на том, что является более популярным на местном рынке. А как насчет последних пяти звонков? Один из методов, используемых мошенниками, заключается в установке нескольких «пропущенных вызовов» или отправке SMS-сообщений на номер жертвы в качестве приманки, чтобы они перезванивали.

Иногда целью является перевозчик, а не клиент. Это происходит, когда сотрудники перевозчика, работающие в филиалах в небольших городах, иногда не могут идентифицировать поддельный или фальсифицированный документ, особенно филиалы, расположенные в киосках или торговых центрах, что позволяет мошеннику активировать новую SIM-карту. Другая большая проблема - инсайдеры: некоторые киберпреступники вербуют коррумпированных сотрудников, платя им от 10 до 15 долларов за активированную SIM-карту. Наихудшие атаки происходят, когда мошенник отправляет фишинговое электронное письмо с целью кражи учетных данных оператора. По иронии судьбы, большинство этих систем не используют двухфакторную аутентификацию. Иногда целью таких писем является установка вредоносного ПО в сети оператора - все, что нужно мошеннику, - это всего лишь одно удостоверение, даже из небольшого филиала в небольшом городе, чтобы предоставить им доступ к системе оператора.

Сколько стоит обмен SIM-карты с вашим номером? Это зависит от того, насколько легко или сложно это сделать. С некоторыми перевозчиками это проще, чем с другими. Обмен SIM-карты для знаменитости или политика может стоить тысячи долларов. Эти цены указаны на бразильских подпольных форумах или иногда в закрытых сообществах Facebook:

| Перевозчик А | Перевозчик Б | Перевозчик C | Перевозчик D | Перевозчик E |

| $ 10 | $ 15 | $ 20 | $ 25 | $ 40 |

Интерес к таким атакам настолько велик среди киберпреступников, что некоторые из них решили продать его как услугу другим. Как правило, преступник может совершить нападение в течение двух или трех часов без особых усилий, поскольку он уже имеет доступ к системе перевозчика или инсайдеру.

Португальскоязычный киберпреступник, продающий услугу обмена SIM-картами. Они называют это «восстановить чип» ...

В Бразилии очень организованная сцена киберпреступности, и вполне естественно, что ее актеры будут экспортировать свои методы и тактику своим коллегам-киберпреступникам, действующим в других странах, особенно в других португалоговорящих странах (Португалия, Мозамбик и Ангола).

Падающая жертва - я тоже

Мошенники стреляют во все стороны; иногда их атаки нацелены, иногда нет. Все, что нужно мошеннику, - это ваш номер, и его очень легко найти, выполнив поиск по утечкам баз данных, купив эту базу данных у брокеров данных (некоторые из них являются законными), или с помощью приложений, таких как TrueCaller, и других подобных приложений, которые предлагают идентификатор звонящего и спам. блокировка, но также есть проблемы с конфиденциальностью и поиск подписчиков по имени. Иногда ваш номер можно найти, просто выполнив поиск в Google.

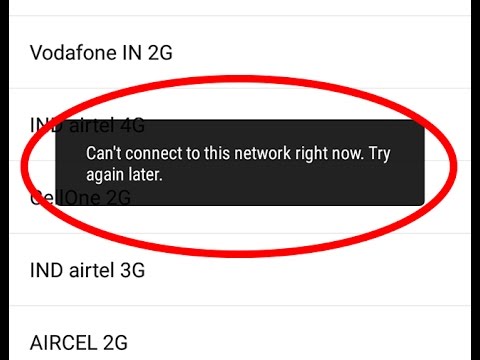

Первый признак того, что что-то не совсем верно, - это когда вы теряете сигнал смартфона где-то, который обычно имеет сильный сигнал. В прошлом году в отеле, находясь в командировке, мой корпоративный смартфон внезапно потерял мобильную связь, без данных или звонков в течение 30 минут. Я попытался решить проблему, подключившись к любой доступной сети (я использовал роуминг, поэтому это не было проблемой), но все они отклонили мое устройство:

В качестве последнего средства я попытался перезагрузить устройство и снова подключить его, но безуспешно. После этого я решил позвонить (используя VoiP) оператору связи, клиентом которого я являюсь, чтобы узнать, что происходит. Оператор сказал, что кто-то сообщил, что мой номер «потерян или украден», и попросил активировать его на другой SIM-карте. Это не стало неожиданностью, поскольку число жертв в Бразилии, сообщающих об одной и той же проблеме, значительно растет. Что было самым удивительным, так это легкость, с которой служащий дал мне эту информацию, как будто в ней не было ничего критического, предполагая, что это было обычным явлением для них. Я сразу же сообщил оператору о принадлежности номера, подтвердил некоторую личную информацию и проблема была быстро решена.

Любой может стать жертвой.

Бразилия: вымогательство, WhatsApp и финтех

WhatsApp - самый популярный мессенджер в ряде стран, где бразильские мошенники используют это приложение для кражи денег в ходе атаки, известной как «клонирование WhatsApp». После замены SIM-карты, первое, что делает преступник, это загружает WhatsApp и все чаты и контакты жертвы. Затем они начинают обмениваться контактами на имя жертвы, ссылаясь на чрезвычайную ситуацию и прося денег. В некоторых случаях они симулируют ситуацию похищения, требуя срочного платежа - и некоторые контакты отправят деньги.

Бразильское телевидение сообщило о нескольких таких случаях, когда одна семья потеряла 3000 долларов США. Некоторые атаки были нацелены на компании, причем руководители предположительно связывались со своими финансовыми отделами с просьбой о выделении средств, хотя на самом деле это были мошенники, использующие учетные записи WhatsApp, похищенные при обмене SIM-карт. Это как BEC (Business E-mail Compromise), но с использованием вашей учетной записи WhatsApp.

Финансовый бум в Бразилии начался с компаний, предлагающих кредитные карты и банковские счета без комиссий, особенно после успешного запуска Nubank в 2013 году. С тех пор появились похожие решения, такие как Banco Inter, Next, Digio и Neon, большинство из которых привязан к цифровой учетной записи. Большинство из них по-прежнему полагаются на двухфакторную аутентификацию через SMS. Простота замены SIM-карты помогла мошенникам найти новые способы очистки банковских счетов пользователей. Вот что случилось с покупателями популярного бразильского финтех- меупага! Согласно сообщению Gizmodo Brasil.

Мошенники произвели обмен SIM-карты, активировав номер жертвы на другой SIM-карте. Тогда на смартфоне с пагом! После установки приложения мошенники использовали функцию восстановления пароля приложения, и в SMS-сообщении был отправлен код, позволяющий плохим парням получить полный контроль над учетной записью пользователя в приложении. Как только этот доступ получен, мошенники совершили несколько незаконных платежей с помощью кредитной карты, выпущенной в приложении на имя жертвы. Некоторые жертвы сообщили о потерях в размере 3300 долларов США в результате мошеннических операций.

Мозамбик: взяточничество, банки и решение

Мобильные платежи огромны в африканских странах. Традиционные банки недоступны в сельских районах, где бедным фермерам пришлось бы буквально пройти сотни километров, чтобы добраться до ближайшего отделения. Мобильные операторы увидели этот пробел и воспользовались возможностью инвестировать и диверсифицировать свой бизнес в услуги микрофинансирования и охватить области, где есть покрытие мобильной связи - все, что требуется, - это обычный мобильный телефон.

Мобильные платежные системы, такие как M-Pesa , оказали огромное влияние в Африке. В Мозамбике через эту платформу совершается примерно 5 млрд. Долл. США в год, что соответствует примерно 41% ВВП страны, а на более зрелых и населенных рынках, таких как Кения, она достигает 33 млрд. Долл. США или 48% от общего объема ВВП.

Большинство местных банков используют одноразовый пароль (OTP), при этом многие предпочитают не использовать физические или программные токены, поскольку это увеличивает стоимость и сложность для клиентов, особенно для тех, кто имеет низкий доход. Поэтому банки стараются быть простыми, используя SMS в качестве второго фактора. Это показывает, что, возможно, даже не осознавая этого, они разделяют ответственность за обеспечение банковских счетов своих клиентов с операторами мобильной связи.

Мобильное мошенничество на подъеме

С услугами финансового вовлечения, процветающими в Африке, оборотной стороной является то, что она открывает мир возможностей для мошенников. Технологическая грамотность населения очень низкая, особенно у людей с низким уровнем дохода. Примечательно, что многие из мошенников - это заключенные, которые каким-то образом имеют доступ к мобильным телефонам и имеют много свободного времени в своих руках.

Большинство мошеннических операций с SIM-картами работают одинаково. Есть синдикаты, которые идентифицируют и вступают в сговор с сотрудниками банков и операторов мобильной связи. Сотрудник банка несет ответственность за предоставление информации об остатке на счете и подробной информации о жертве. Вооруженные этой информацией, мошенники проводят фишинговую или SMmiShing-атаку, чтобы получить доступ к учетной записи жертвы в Интернете и ее кодам подтверждения.

Во второй части атаки, поскольку банки используют SMS для своих OTP, преступники должны провести обмен SIM-картой или захват SIM-карты, чтобы перенаправить все сообщения жертвы на новую SIM-карту, которая находится в их распоряжении. Чтобы достичь этого, эти синдикаты полагаются на сотрудничество со стороны сотрудников мобильных операторов, хотя последних можно легко отследить и задержать. Вот почему преступники в основном используют поддельные документы, которые требуются оператором для замены SIM-карты, и представляют их в мобильных розничных магазинах как часть мошеннического запроса на новую SIM-карту. Сотрудники этих магазинов часто не имеют достаточной подготовки для обнаружения поддельных документов, и даже если они это делают, иногда документы удостоверяются официальным нотариусом, который был подкуплен.

Поскольку телефонный номер может работать только на одной SIM-карте за раз, оригинальная SIM-карта жертвы немедленно блокируется, и, вуаля, мошенник теперь контролирует мобильную связь жертвы.

Решение, принятое в Мозамбике

Общенациональный толчок привел к тому, что операторы и банки сели вместе и придумали решение, которое резко снизило уровень мошенничества. Новое решение было разработано на месте, было удивительно простым, но в то же время очень эффективным; после того, как крупнейший и самый популярный банк в стране принял его, число мошенничеств резко сократилось. Центральный банк Мозамбика увидел потенциал платформы и теперь хочет сделать ее обязательной для всех банков.

Когда SIM-карта захвачена, существует большая вероятность, что мошенник попытается перевести средства с банковского счета в течение нескольких минут после замены SIM-карты, чтобы у первоначального владельца не было достаточно времени, чтобы пожаловаться мобильному оператору и восстановить контроль над номером.

После того, как номер абонента заблокирован после замены SIM-карты, жертва обычно думает, что есть проблема с сетью, и только когда они понимают, что другие люди, находящиеся поблизости, все еще имеют сетевое соединение, они решают связаться с колл-центром с другого телефона или физически пойти в магазин. Магазин, чтобы узнать, что происходит. Были случаи, подобные описанным выше Фабио, в которых мошенники узнают жертву и ждут, пока цель поедет в другую страну, так что человеку еще сложнее пойти в розничный магазин и восстановить контроль над номером мобильного телефона. Если пользователь не включил роуминг, он, как правило, восстанавливает контроль над своими номерами только в течение одного или двух дней.

Как работает решение

Все операторы мобильной связи в Мозамбике предоставили банкам платформу с помощью частного API, который отображает флажок, если произошел обмен SIM-картой с конкретным номером мобильного телефона, связанным с банковским счетом, в течение заранее определенного периода. Затем банк решает, что делать дальше.

Большинство банков блокируют любую транзакцию с номера мобильного телефона, на котором произошла смена SIM-карты в течение последних 48 часов, в то время как другие выбирают более длительный период - 72 часа. Этот период в 48-72 часа считается безопасным периодом, в течение которого абонент связывается со своим оператором, если он стал жертвой несанкционированной смены SIM-карты.

Также существует вероятность того, что владелец мобильного телефона законно сменил свою SIM-карту и, следовательно, не может выполнить онлайн-транзакцию в течение следующих 48 часов. В таких случаях у некоторых банков, с которыми мы разговаривали, есть процесс, который требует личной проверки в филиале - разумный компромисс в сложившейся ситуации.

Рабочий процесс платформы

- Банки подключены к различным мобильным операторам через VPN-соединение, так что весь трафик является безопасным.

- Система онлайн-банкинга отправляет запрос REST API соответствующему оператору мобильной связи, предоставляя в качестве аргументов номер мобильного телефона (MSISDN) и период (24-72 часа).

- Оператор мобильной связи просто возвращается в режиме реального времени: True или False.

- Если запрос имеет значение False, банк разрешает транзакцию в обычном режиме. Если True, банк блокирует транзакцию и может запросить дополнительные шаги для проверки транзакции.

Важно повторить, что оператор мобильной связи не передает личную идентификационную информацию (PII) третьей стороне, в данном случае банкам. Национальный регуляторный орган по связям с общественностью считает, что обмен неидентифицируемой информацией операторами с банками является делом национального интереса. После внедрения платформы уровень мошенничества в сфере онлайн-банкинга, связанный с атаками подкачки SIM-карт, резко упал, и практически ни в одном случае не было случаев, когда банки внедрили платформу подкачки против SIM-карт. В результате мы увидели увеличение числа угонов WhatsApp в Мозамбике, аналогично тому, что произошло в Бразилии.

Вывод: как не стать следующей жертвой

Голос и СМС следует избегать как механизмы аутентификации

Операторы мобильной связи полагаются на устаревшие протоколы связи, такие как Система сигнализации № 7 или SS7, которая была первоначально разработана в 1970-х годах. Этот протокол имеет недостатки безопасности, которые позволяют перехватывать SMS-сообщения или голосовые вызовы. По сегодняшним стандартам телефон / SMS больше не считается безопасным методом аутентификации, если вы хотите защитить ценную информацию, такую как банковские счета. Атака на Reddit в 2018 году стала тревожным сигналом для большинства компаний.

Национальный институт стандартов и технологий (NIST) в США явно осудил использование SMS для 2FA в специальной публикации, заявив:

« Верификаторы ДОЛЖНЫ учитывать индикаторы риска, такие как замена устройства, смена SIM-карты, перенос номера или другое ненормальное поведение, прежде чем использовать PSTN для передачи секрета внеполосной аутентификации ». ( NIST 800-63B ) Некоторые банки используют программные токены, которые могут быть привязаны к номеру IMEI телефона (уникальный идентификатор); Однако сложный процесс регистрации и сохранения изменений, например, когда пользователь заменяет телефон, отпугивает многие финансовые учреждения. Когда это возможно, мы рекомендуем пользователям избегать двухфакторной аутентификации с помощью SMS, выбирая вместо этого другие способы, такие как создание OTP в мобильном приложении (например, Google Authenticator) или использование физического токена. К сожалению, некоторые онлайн-сервисы не предлагают альтернативы; в этом случае пользователь должен знать о рисках.

Новая эра биометрии

Некоторые операторы внедрили дополнительные механизмы безопасности, которые требуют от пользователя аутентификации с помощью голосовой биометрии с использованием ключевой фразы, такой как «мой голос - мой пароль» - технология работает достаточно хорошо, даже обнаруживая, является ли голос записью, или если у пользователя грипп , Тем не менее, основным камнем преткновения, который мы наблюдали, является очень низкая база регистрации. Кроме того, оно считается дорогим решением, особенно для развивающихся рынков, и требует дополнительных усилий для интеграции с бэкэнд-системами.

Автоматическое SMS: «Ваш номер будет деактивирован с этой SIM-карты».

Когда запрашивается смена SIM-карты, операторы могут внедрить автоматическое сообщение, которое отправляется на номер, предупреждающий владельца о том, что был запрос на смену SIM-карты, и, если он не авторизован, абонент должен связаться с горячей линией мошенничества. Это не помешает самому захвату, вместо этого он будет предупреждать подписчиков, чтобы они могли быстрее реагировать в случае злонамеренных действий. Основным недостатком является то, что абонент может находиться вне зоны покрытия. Некоторые операторы внедрили дополнительный уровень подтверждения для любого случая активации SIM-карты, предлагая возможность настройки пароля в своих системах. Этот пароль потребуется для любых изменений, связанных с вашим номером, таких как значительные изменения в вашем ежемесячном счете или даже когда вам нужна новая SIM-карта. Поговорите со своим оператором, чтобы проверить, предлагают ли они дополнительную защиту для вашего номера.

Улучшение процесса

Как мы упоминали выше, некоторые процессы имеют слабые стороны, особенно на развивающихся рынках. Важно проанализировать все этапы процесса и понять, каковы основные недостатки. В случае с Мозамбиком существует процветающий черный рынок, который позволяет получать поддельные документы. Затем эти документы могут быть представлены операторам в качестве удостоверения личности для замены SIM-карты.

Активировать 2FA на WhatsApp

Чтобы избежать взлома WhatsApp, крайне важно активировать 2FA с помощью шестизначного PIN-кода на вашем устройстве. В случае угона у вас будет еще один уровень безопасности, который не так просто обойти.

Запросите, чтобы ваш номер был в списке от TrueCaller и подобных приложений

TrueCaller - это телефонная книга краудсорсинга. Это позволяет идентифицировать людей по номеру мобильного телефона. Однако, как мы упоминали ранее, мошенники используют этот инструмент для получения дополнительной информации о вас. Вы можете и должны запросить, чтобы ваш номер не попал в эту глобальную телефонную книгу.Несмотря на то, что атаки на 2FA с использованием таких инструментов, как Evilginx, становятся все более изощренными, программные токены все еще обеспечивают приемлемый уровень безопасности по современным стандартам. Пока не существует решения «серебряной пули», мы считаем, что объявление смерти 2FA на основе SMS - это путь. Это особенно верно, когда дело доходит до онлайн-банкинга, социальных сетей и услуг электронной почты.

Комментариев нет:

Отправить комментарий